Azure Data Lake Storage Gen1 では、認証に Microsoft Entra ID が使用されます。 Data Lake Storage Gen1 と連携して動作するアプリケーションを作成するときは、Microsoft Entra ID に対するアプリケーションの認証方法を事前に決めておく必要があります。 2 種類のオプションを使用できます。

- エンドユーザー認証

- サービス間認証 (この記事)

どちらのオプションでも、OAuth 2.0 トークンがアプリケーションに提供され、このトークンが Data Lake Storage Gen1 に対するすべての要求にアタッチされます。

この記事では、サービス間認証用の Microsoft Entra Web アプリケーションの作成方法について説明します。 エンド ユーザー認証用に Microsoft Entra アプリケーションを構成する方法については、Data Lake Storage Gen1 に対する Microsoft Entra ID を使用したエンドユーザーの認証に関するページを参照してください。

[前提条件]

- Azure サブスクリプション。 Azure 無料試用版の取得に関するページを参照してください。

手順 1: Active Directory Web アプリケーションを作成する

Microsoft Entra ID を使用して Azure Data Lake Storage Gen1 でのサービス間認証を行う Microsoft Entra Web アプリケーションを作成および構成する方法について説明します。 手順については、Microsoft Entra アプリケーションを作成するを参照してください。

前出のリンクの指示に従うときは、次のスクリーンショットに示すように、アプリケーションの種類として [Web アプリ/API] を必ず選択してください。

手順 2: アプリケーション ID、認証キー、テナント ID を取得する

プログラムによってログインするときは、アプリケーションの ID が必要です。 アプリケーションがその独自の資格情報で動作する場合は、さらに認証キーが必要となります。

アプリケーションのアプリケーション ID と認証キー (クライアント シークレットとも呼ばれる) を取得する方法については、「アプリケーション ID と認証キーを取得する」を参照してください。

テナント ID を取得する方法については、「テナント ID を取得する」を参照してください。

手順 3: Microsoft Entra アプリケーションを Azure Data Lake Storage Gen1 アカウントのファイルまたはフォルダーに割り当てる

Azure Portal にサインオンします。 上記で作成した Microsoft Entra アプリケーションに関連付ける Data Lake Storage Gen1 アカウントを開きます。

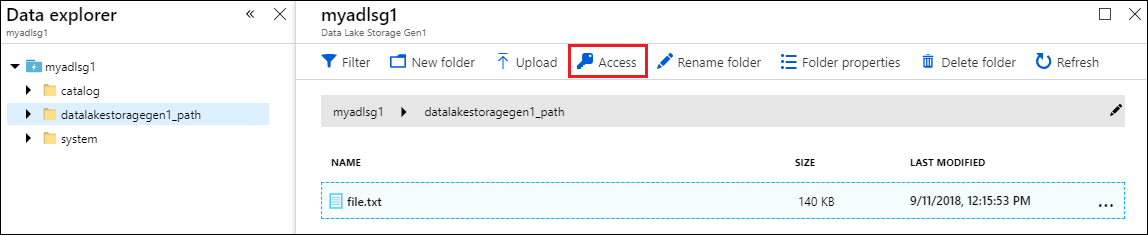

Data Lake Storage Gen1 アカウントのブレードで、[データ エクスプローラー] をクリックします。

[データ エクスプローラー] ブレードで、Microsoft Entra アプリケーションへのアクセスを付与するファイルまたはフォルダーをクリックし、[アクセス] をクリックします。 ファイルへのアクセスを構成する場合は、[ファイルのプレビュー] ブレードから [アクセス] をクリックします。

[アクセス] ブレードには、既にルートに割り当てられている標準アクセスとカスタム アクセスが一覧表示されます。 [追加] アイコンをクリックして、カスタムレベルの ACL を追加します。

[追加] アイコンをクリックして、[カスタム アクセスの追加] ブレードを開きます。 このブレードの [ユーザーまたはグループの選択] をクリックし、[ユーザーまたはグループの選択] ブレードで、作成しておいた Microsoft Entra アプリケーションを探します。 検索対象のグループが多数存在する場合は、上部にあるテキスト ボックスを使用してグループ名をフィルター処理できます。 追加するグループをクリックして、 [選択]をクリックします。

[アクセス許可の選択] をクリックして、アクセス許可を選択するともに、このアクセス許可に既定の ACL、アクセス ACL、またはその両方のいずれを割り当てるか選択します。 OK をクリックします。

![グループにアクセス許可を割り当てる [アクセス許可の選択] オプションが強調表示されている [カスタム アクセスの追加] ブレードと、[OK] オプションが強調表示されている [アクセス許可の選択] ブレードのスクリーンショット。](media/data-lake-store-authenticate-using-active-directory/adl.acl.4.png)

Data Lake Storage Gen1 でのアクセス許可と既定/アクセス ACL の詳細については、Data Lake Storage Gen1 のアクセス制御に関するページを参照してください。

[カスタム アクセスの追加] ブレードで [OK] をクリックします。 新しく追加されたグループは、関連付けられたアクセス許可と一緒に [アクセス] ブレードに一覧表示されます。

![グループにアクセス許可を割り当てる [カスタム アクセス] セクションで新しく追加されたグループが強調表示されている [アクセス] ブレードのスクリーンショット。](media/data-lake-store-authenticate-using-active-directory/adl.acl.5.png)

注

Microsoft Entra アプリケーションを特定のフォルダーに制限する予定の場合は、その同じ Microsoft Entra アプリケーションに、root に対する実行アクセス許可も付与する必要があります。これにより、.NET SDK 経由でファイル作成アクセスが可能になります。

注

SDK を使用して Data Lake Storage Gen1 アカウントを作成する場合、その作成先となるリソース グループに Microsoft Entra Web アプリケーションをロールとして割り当てる必要があります。

手順 4: OAuth 2.0 トークン エンドポイントを取得する (Java ベースのアプリケーションのみ)

Azure Portal にサインオンし、左ウィンドウの [Active Directory] をクリックします。

左ウィンドウで、[アプリの登録] をクリックします。

[アプリの登録] ブレードの上部にある [エンドポイント] をクリックします。

![OAuth トークン エンドポイント [アプリの登録] オプションと [エンドポイント] オプションが強調表示されている [Active Directory] のスクリーンショット。](media/data-lake-store-authenticate-using-active-directory/oauth-token-endpoint.png)

エンドポイントの一覧から、Oauth 2.0 トークン エンドポイントをコピーします。

![OAuth トークン エンドポイント OAuth 2.0 トークン エンドポイントのコピーのアイコンが強調表示されている [エンドポイント] ブレードのスクリーンショット。](media/data-lake-store-authenticate-using-active-directory/oauth-token-endpoint-1.png)

次のステップ

この記事では、Microsoft Entra Web アプリケーションを作成し、.NET SDK、Java、Python、REST API などを使用して作成するクライアント アプリケーションに必要な情報を収集しました。これで、以下の記事に進むことができます。これらの記事では、Microsoft Entra ネイティブ アプリケーションを使用して、Data Lake Storage Gen1 に対し、まず認証を行ってからその他の操作を実行する方法について説明しています。