Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se enumeran algunos ejemplos de condiciones de asignación de roles para controlar el acceso a Azure Blob Storage.

Importante

Actualmente, el control de acceso basado en atributos de Azure (Azure ABAC) está disponible con carácter general para controlar el acceso solo a Azure Blob Storage, Azure Data Lake Storage Gen2 y Azure Queues mediante los atributos request, resource, environment y principal en el nivel de rendimiento de las cuentas de almacenamiento premium y estándar. Actualmente, el atributo de recurso de metadatos del contenedor y el atributo de solicitud de inclusión de blobs de lista se encuentran en VERSIÓN PRELIMINAR. Para información completa sobre el estado de las características de ABAC para Azure Storage, consulte Estado de las características de condición en Azure Storage.

Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Prerrequisitos

Para obtener información sobre los requisitos previos para agregar o editar condiciones de asignación de roles, consulte Requisitos previos de las condiciones.

Resumen de ejemplos de este artículo

Use la tabla siguiente para buscar rápidamente un ejemplo que se adapte a su escenario de ABAC. La tabla incluye una breve descripción del escenario, además de una lista de atributos usados en el ejemplo por origen (entorno, entidad de seguridad, solicitud y recurso).

Etiquetas de índice de blobs

En esta sección se incluyen ejemplos que implican etiquetas de índice de blobs.

Importante

Aunque actualmente se admite la suboperación Read content from a blob with tag conditions para la compatibilidad con las condiciones implementadas durante la versión preliminar de la característica ABAC, ha quedado en desuso y Microsoft recomienda usar la acción Read a blob en su lugar.

Al configurar las condiciones de ABAC en Azure Portal, es posible que vea EN DESUSO: Leer contenido de un blob con condiciones de etiqueta. Microsoft recomienda quitar la operación y reemplazarla por la acción Read a blob.

Si va a crear su propia condición en la que desea restringir el acceso de lectura por condiciones de etiqueta, consulte Ejemplo: Lectura de blobs con una etiqueta de índice de blobs.

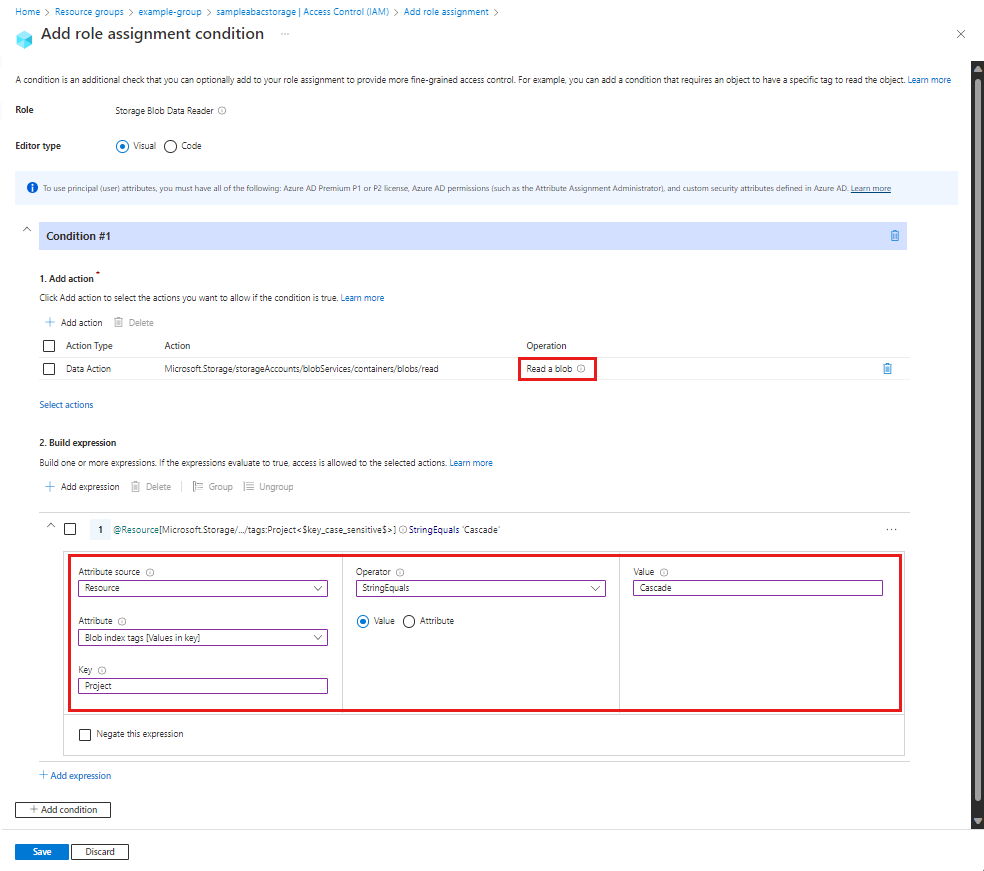

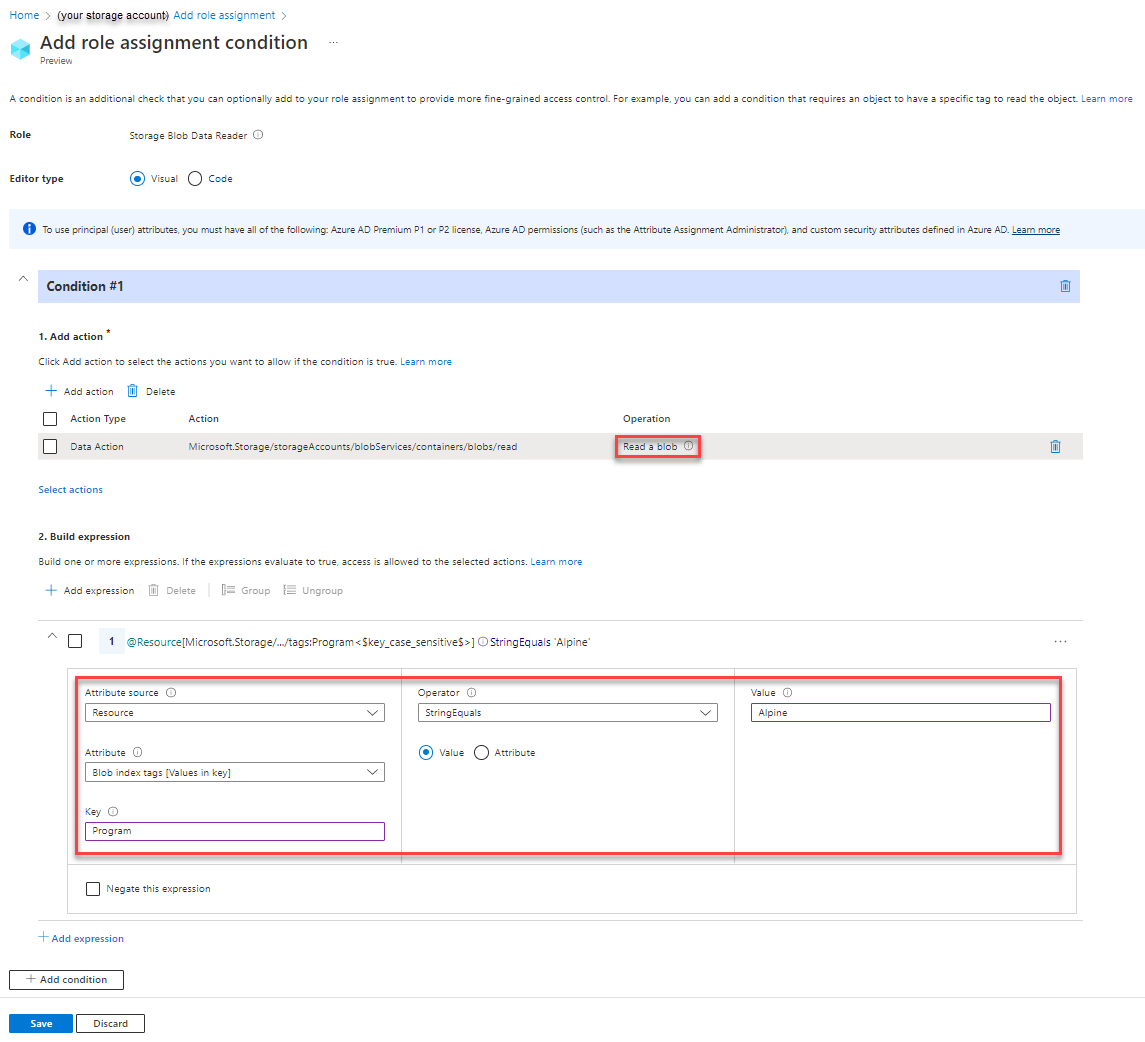

Ejemplo: lectura de blobs con una etiqueta de índice de blobs

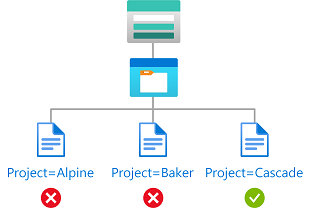

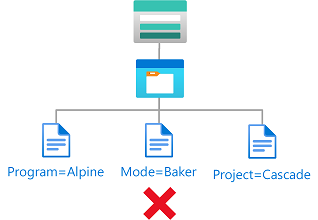

Esta condición permite a los usuarios leer blobs con una clave de etiqueta de índice de blob de Project y un valor de etiqueta de Cascade. No se permiten los intentos de acceso a los blobs sin esta etiqueta clave-valor.

Para que esta condición sea efectiva para una entidad de seguridad, debes agregarla a todas las asignaciones de roles que incluyan las siguientes acciones:

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante el editor visual de Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | {keyName} |

| Operador | StringEquals |

| Importancia | {keyValue} |

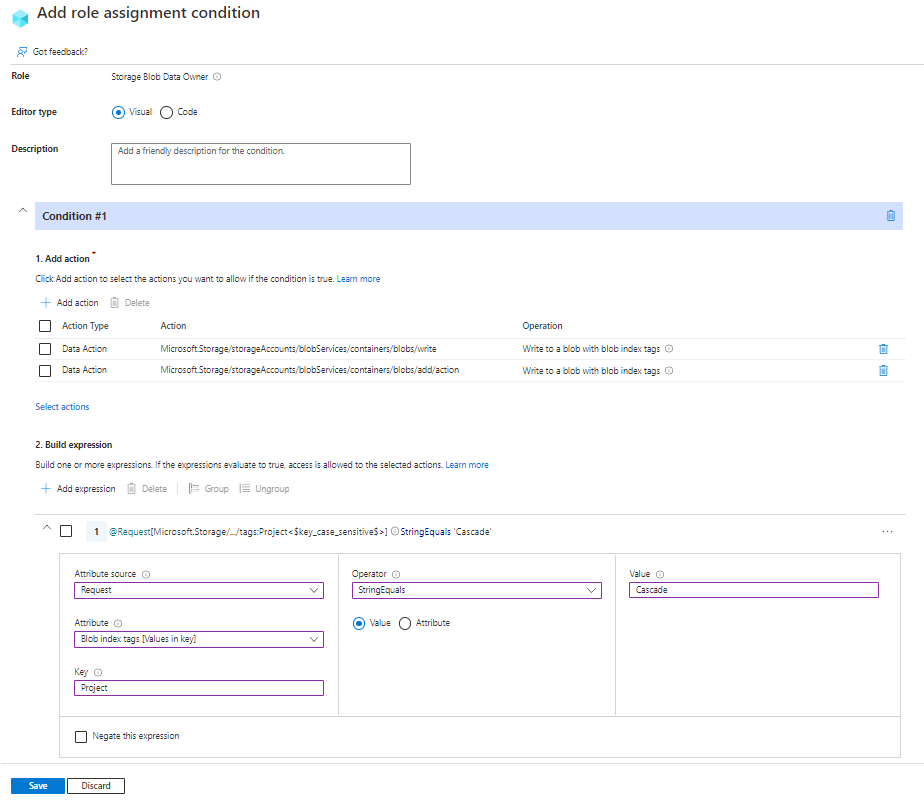

Ejemplo: los nuevos blobs deben incluir una etiqueta de índice de blobs

Esta condición requiere que cualquier nuevo blob incluya una clave de etiqueta de índice de blob de Project y un valor de Cascade.

Hay dos acciones que permiten crear nuevos blobs, por lo que debe tener como destino ambos. Debe agregar esta condición a las asignaciones de roles que incluyan una de las siguientes acciones:

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Escribir en un blob con etiquetas de índice de blobs Escribir en un blob con etiquetas de índice de blobs |

| Origen del atributo | Solicitud |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | {keyName} |

| Operador | StringEquals |

| Importancia | {keyValue} |

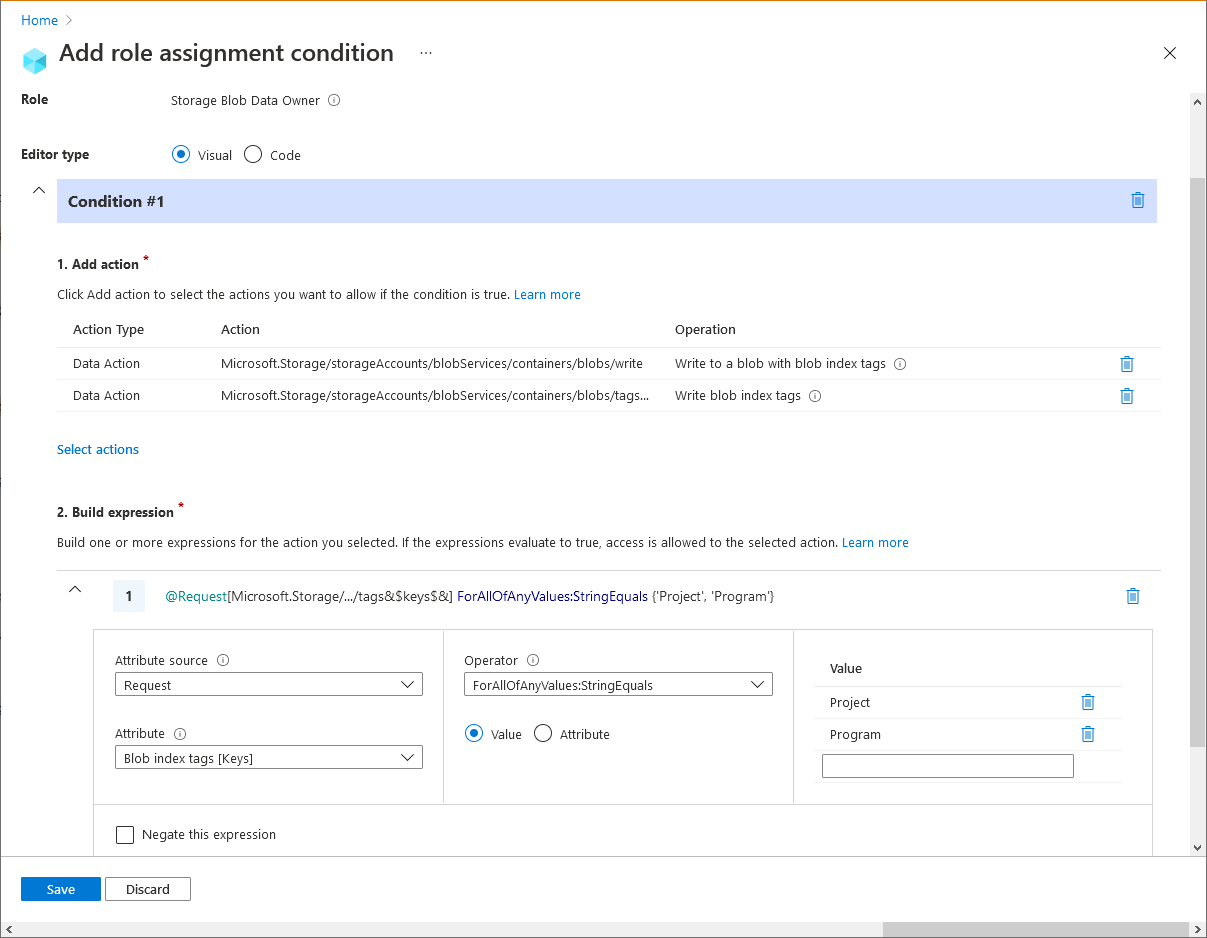

Ejemplo: los blobs existentes deben tener claves de etiqueta de índice de blobs

Esta condición requiere que los blobs existentes se etiqueten con al menos una de las claves de etiqueta de índice de blobs permitidas: Project o Program. Esta condición es útil para agregar gobernanza a blobs existentes.

Hay dos acciones que permiten actualizar etiquetas en blobs existentes, por lo que debe tener como destino ambos. Debe agregar esta condición a las asignaciones de roles que incluyan una de las siguientes acciones:

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Escribir en un blob con etiquetas de índice de blobs Escritura de etiquetas de índice de blobs |

| Origen del atributo | Solicitud |

| Atributo | Etiquetas de índice de blobs [claves] |

| Operador | ForAllOfAnyValues:StringEquals |

| Importancia | {keyName1} {keyName2} |

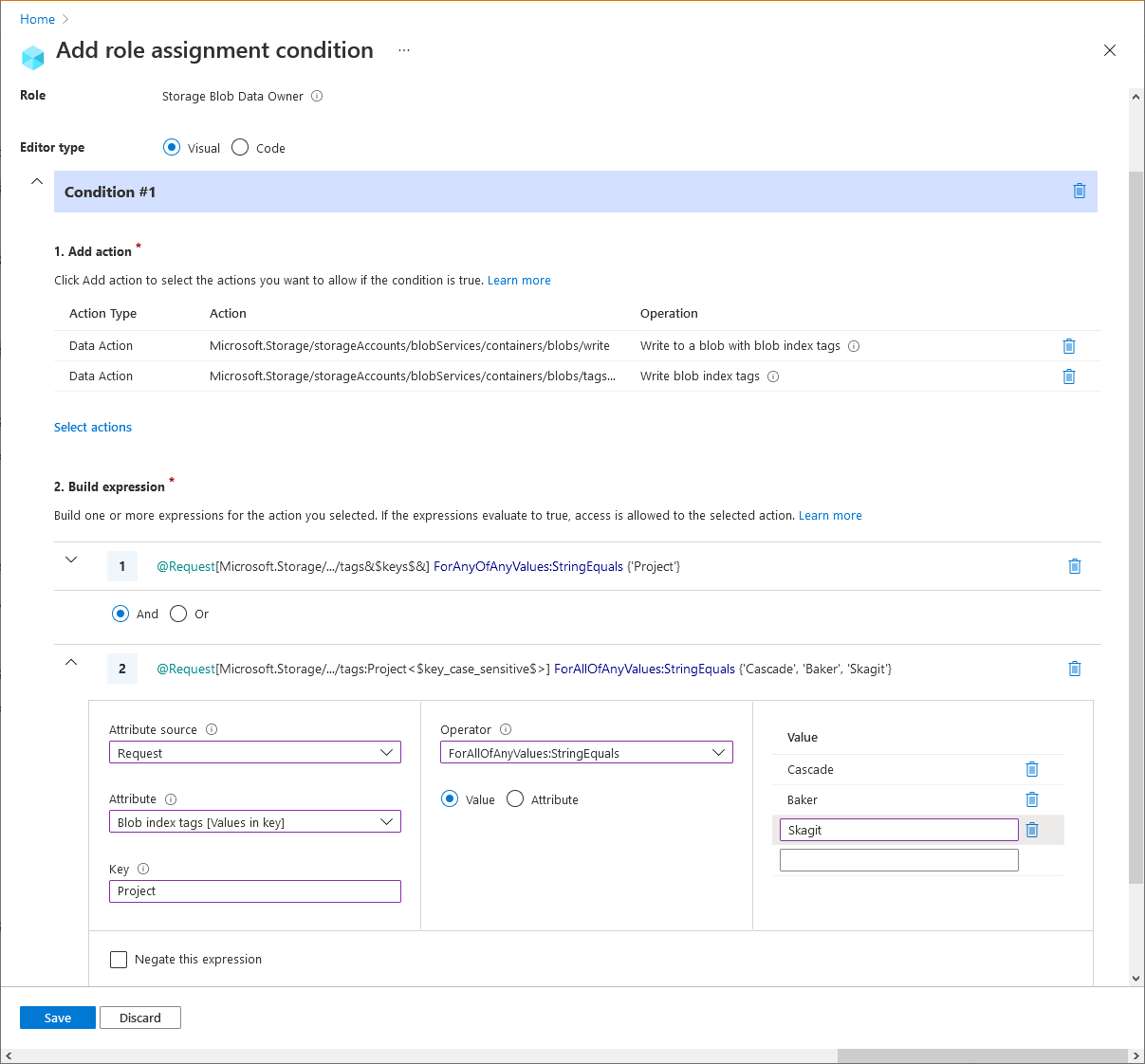

Ejemplo: los blobs existentes deben tener una clave de etiqueta de índice de blobs y valores

Esta condición requiere que todos los blobs existentes tengan una clave de etiqueta de índice de blobs de Project y valores de etiqueta de Cascade, Baker o Skagit. Esta condición es útil para agregar gobernanza a blobs existentes.

Hay dos acciones que permiten actualizar etiquetas en blobs existentes, por lo que debe tener como destino ambos. Debe agregar esta condición a las asignaciones de roles que incluyan una de las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Escribir en un blob con etiquetas de índice de blobs Escritura de etiquetas de índice de blobs |

| Origen del atributo | Solicitud |

| Atributo | Etiquetas de índice de blobs [claves] |

| Operador | ForAnyOfAnyValues:StringEquals |

| Importancia | {keyName} |

| Operador | y |

| Expresión 2 | |

| Origen del atributo | Solicitud |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | {keyName} |

| Operador | ForAllOfAnyValues:StringEquals |

| Importancia | {keyValue1} {keyValue2} {keyValue3} |

Nombres o rutas del contenedor de blobs

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a objetos en función del nombre del contenedor o la ruta de acceso del blob.

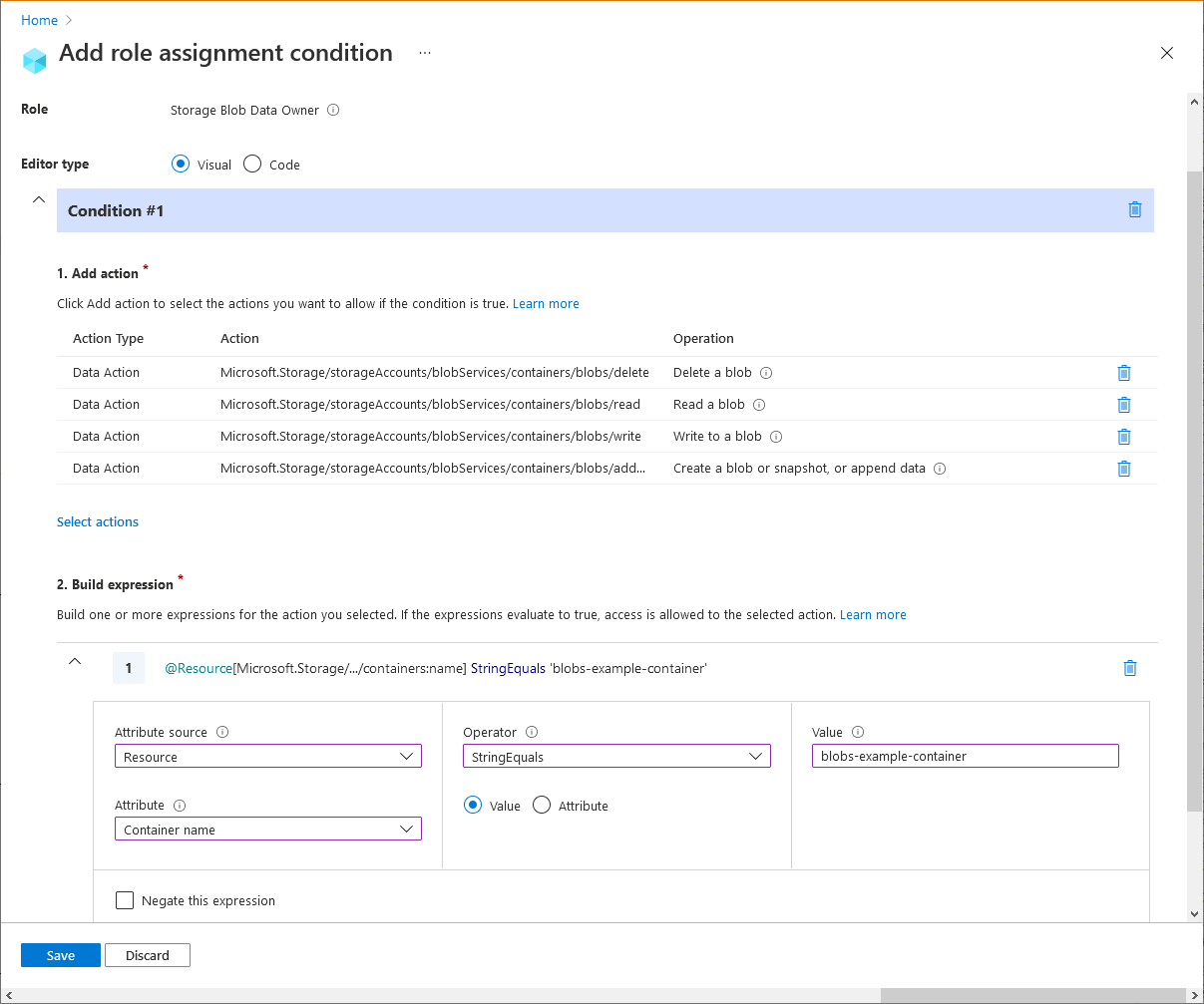

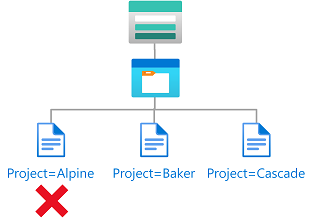

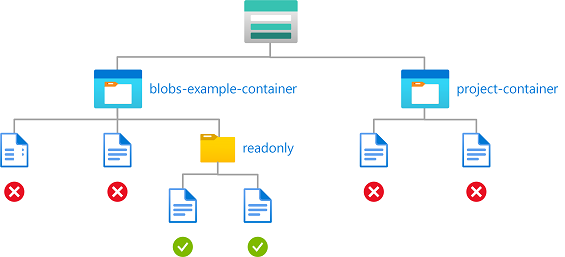

Ejemplo: lectura, escritura o eliminación de blobs en contenedores con nombre

Esta condición permite a los usuarios leer, escribir o eliminar blobs en contenedores de almacenamiento denominados blobs-example-container. Esta condición es útil para compartir contenedores de almacenamiento específicos con otros usuarios de una suscripción.

Hay cinco acciones para leer, escribir y eliminar blobs existentes. Debe agregar esta condición a las asignaciones de roles que incluyan una de las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. Agregue si las cuentas de almacenamiento incluidas en esta condición tienen habilitado el espacio de nombres jerárquico o podrían habilitarse en el futuro. |

Las suboperaciones no se usan en esta condición porque la suboperación solo es necesaria cuando se crean condiciones basadas en etiquetas.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Eliminar un blob Leer un blob Escribir en un blob Crear un blob o una instantánea, o anexar datos Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Nombre del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

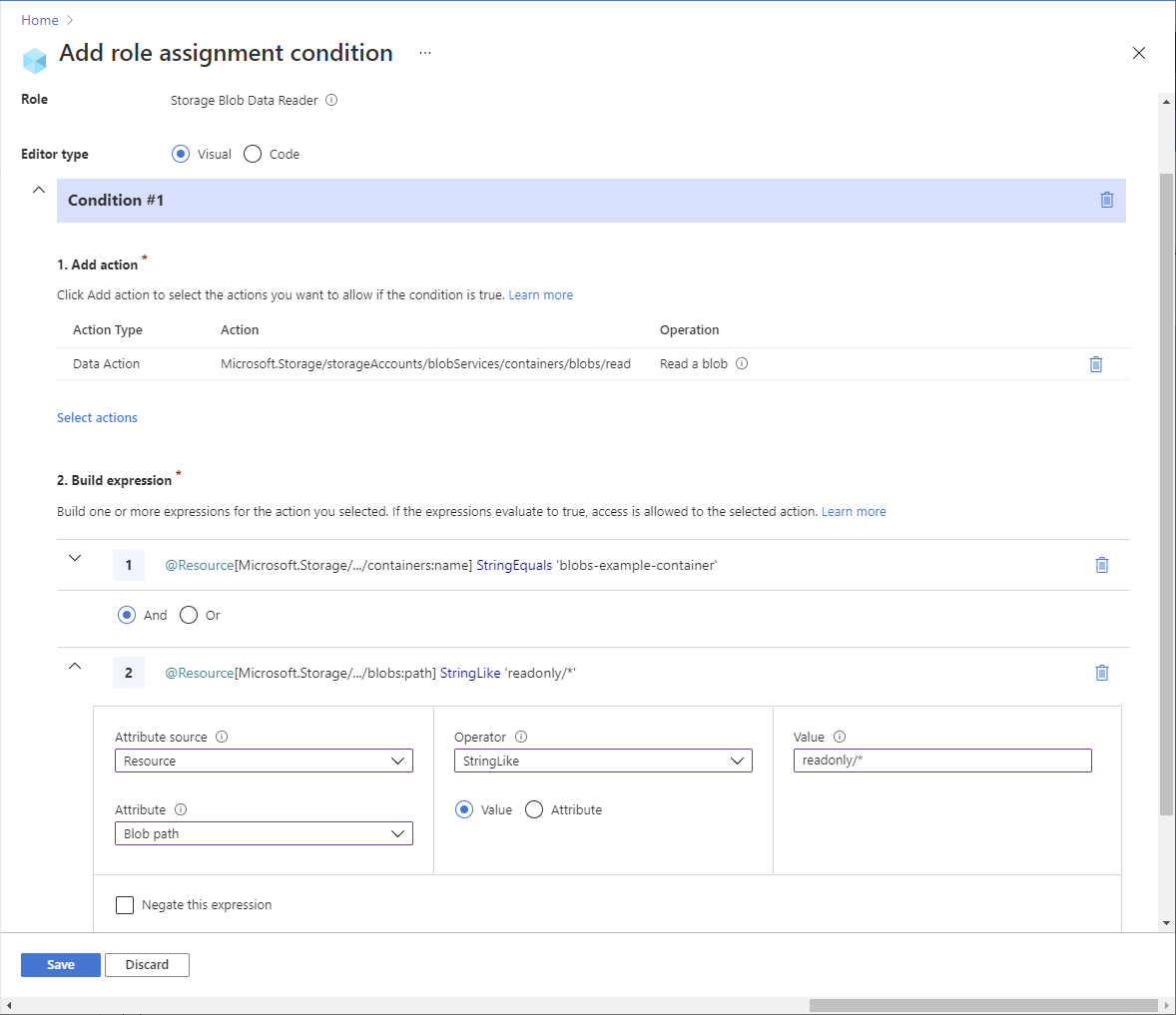

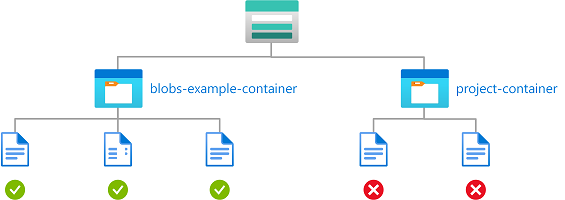

Ejemplo: lectura de blobs en contenedores con nombre con una ruta de acceso

Esta condición permite el acceso de lectura a contenedores de almacenamiento denominados blobs-example-container con una ruta de acceso de blob de solo readonly/*. Esta condición es útil para compartir partes específicas de contenedores de almacenamiento para el acceso de lectura con otros usuarios de la suscripción.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. Agregue si las cuentas de almacenamiento incluidas en esta condición tienen habilitado el espacio de nombres jerárquico o podrían habilitarse en el futuro. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Nombre del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

| Expresión 2 | |

| Operador | y |

| Origen del atributo | Recurso |

| Atributo | Ruta del blob |

| Operador | StringLike |

| Importancia | {pathString} |

Ejemplo: lectura o enumeración de blobs en contenedores con nombre con una ruta de acceso

Esta condición permite el acceso de lectura y también acceso de enumeración a contenedores de almacenamiento denominados blobs-example-container con una ruta de acceso de blob de solo readonly/*. La condición 1 se aplica a las acciones de lectura, excepto los blobs de lista. La condición 2 se aplica a los blobs de lista. Esta condición es útil para compartir partes específicas de contenedores de almacenamiento para el acceso de lectura o lista con otros usuarios de la suscripción.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. Agregue si las cuentas de almacenamiento incluidas en esta condición tienen habilitado el espacio de nombres jerárquico o podrían habilitarse en el futuro. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

Nota:

Azure Portal usa prefix='' para enumerar blobs del directorio raíz del contenedor. Después de agregar la condición con la operación de enumeración de blobs mediante el prefijo StringStartsWith "readonly/", los usuarios de destino no podrán listar blobs desde el directorio raíz del contenedor en el portal de Azure.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Nombre del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

| Expresión 2 | |

| Operador | y |

| Origen del atributo | Recurso |

| Atributo | Ruta del blob |

| Operador | StringStartsWith |

| Importancia | {pathString} |

| Condición n.º 2 | Configuración |

|---|---|

| Acciones |

Enumeración de blobs Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Nombre del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

| Expresión 2 | |

| Operador | y |

| Origen del atributo | Solicitud |

| Atributo | Prefijo de blob |

| Operador | StringStartsWith |

| Importancia | {pathString} |

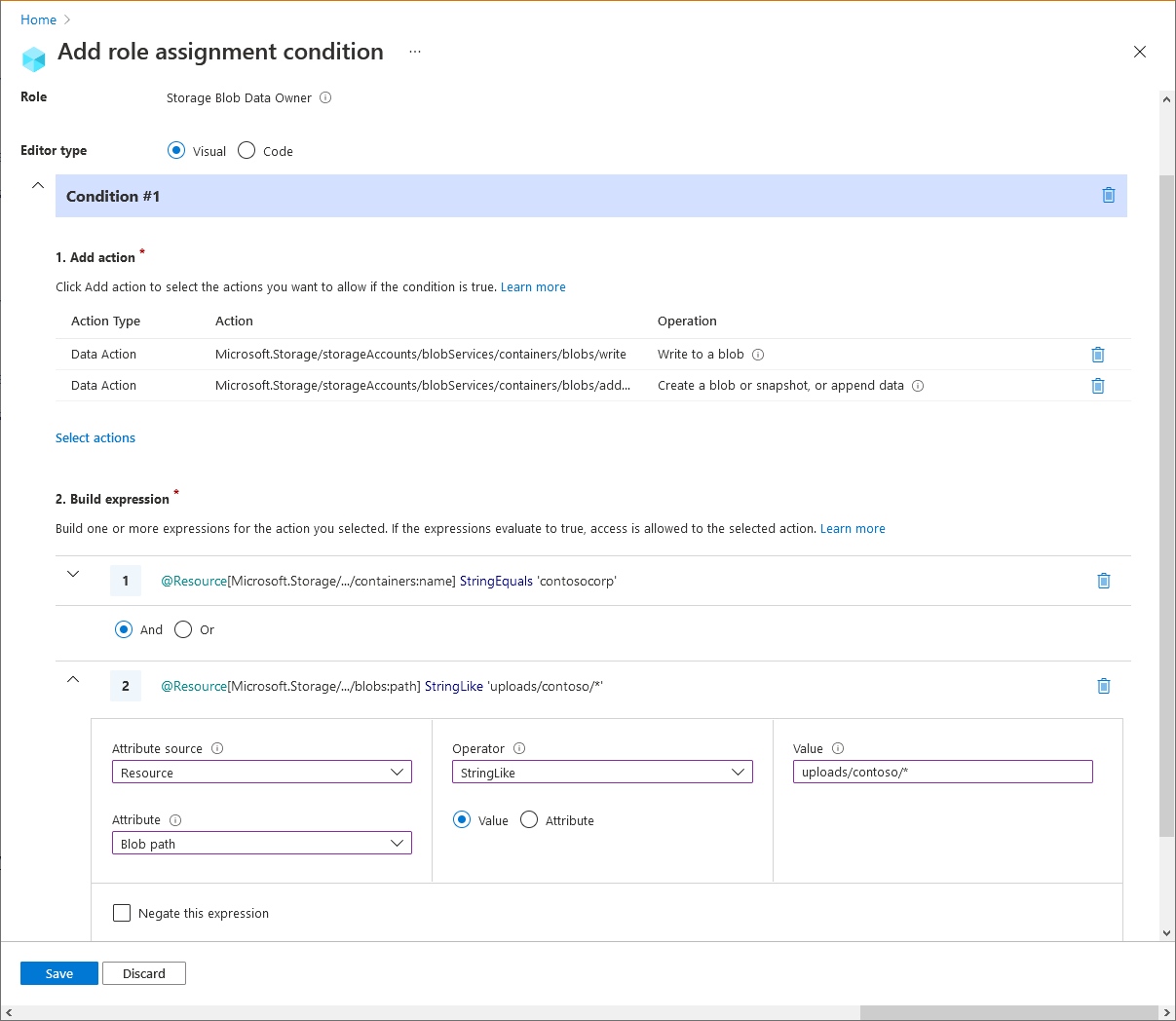

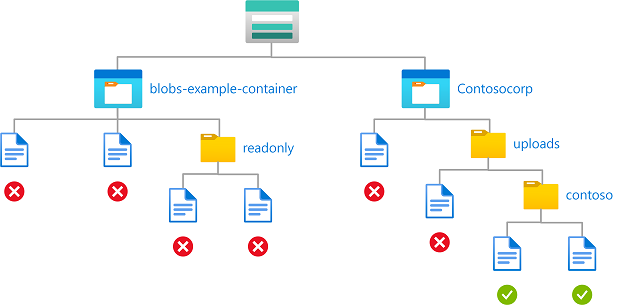

Ejemplo: escritura de blobs en contenedores con nombre con una ruta de acceso

Esta condición permite a un asociado (un usuario invitado de Microsoft Entra) depositar archivos en contenedores de almacenamiento denominados Contosocorp con una ruta de uploads/contoso/*. Esta condición es útil para permitir que otros usuarios coloquen datos en contenedores de almacenamiento.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. Agregue si las cuentas de almacenamiento incluidas en esta condición tienen habilitado el espacio de nombres jerárquico o podrían habilitarse en el futuro. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Escribir en un blob Crear un blob o una instantánea, o anexar datos Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Nombre del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

| Expresión 2 | |

| Operador | y |

| Origen del atributo | Recurso |

| Atributo | Ruta del blob |

| Operador | StringLike |

| Importancia | {pathString} |

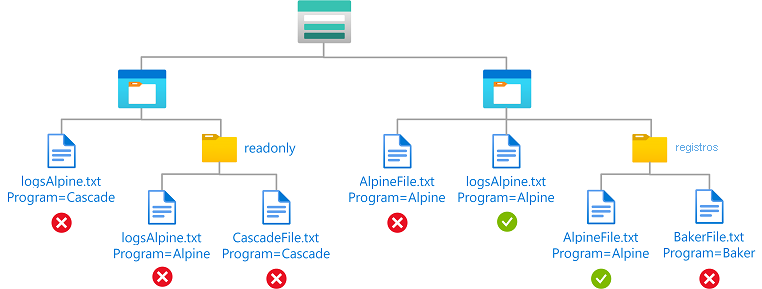

Ejemplo: lectura de blobs con una etiqueta de índice de blobs y una ruta de acceso

Esta condición permite a un usuario leer blobs con una clave de etiqueta de índice de blob de Program, un valor de Alpine y una ruta de acceso de blob de registros*. La ruta de acceso de blob de los registros* también incluye el nombre del blob.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

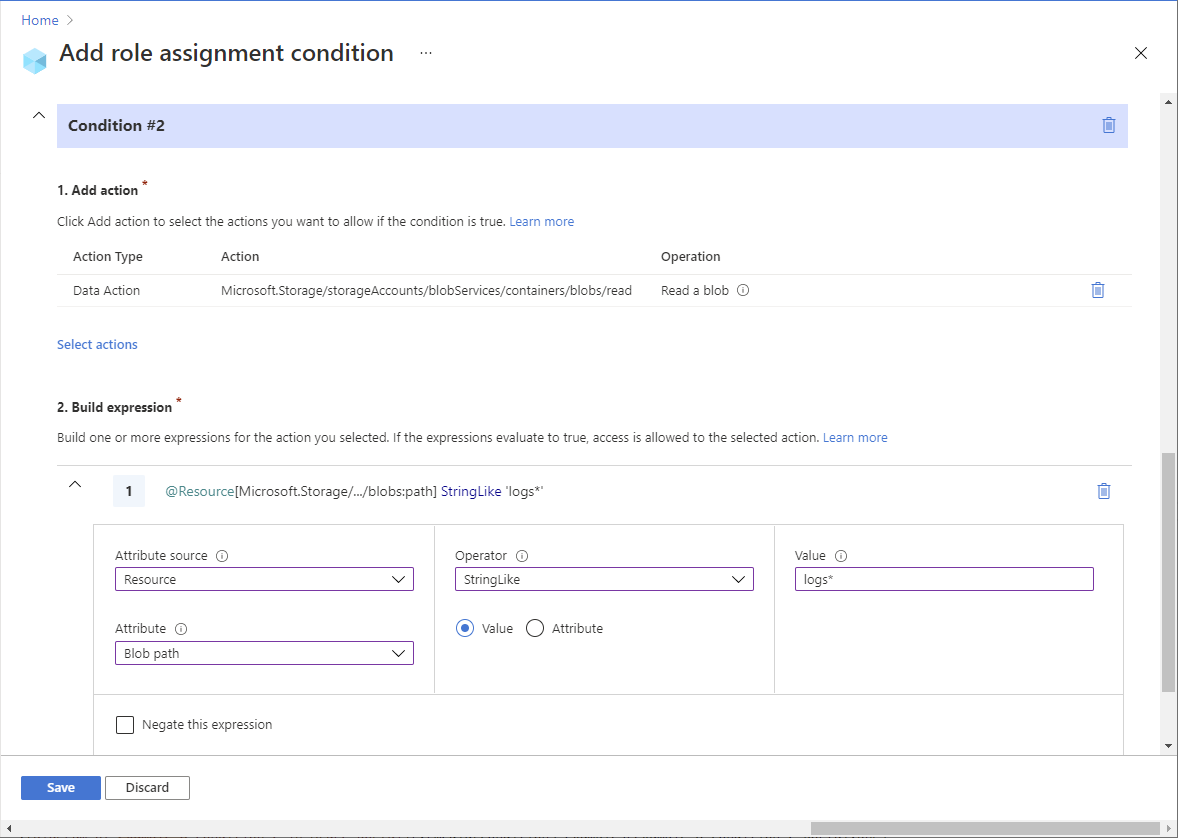

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | {keyName} |

| Operador | StringEquals |

| Importancia | {keyValue} |

| Condición n.º 2 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Ruta del blob |

| Operador | StringLike |

| Importancia | {pathString} |

Metadatos del contenedor de blobs

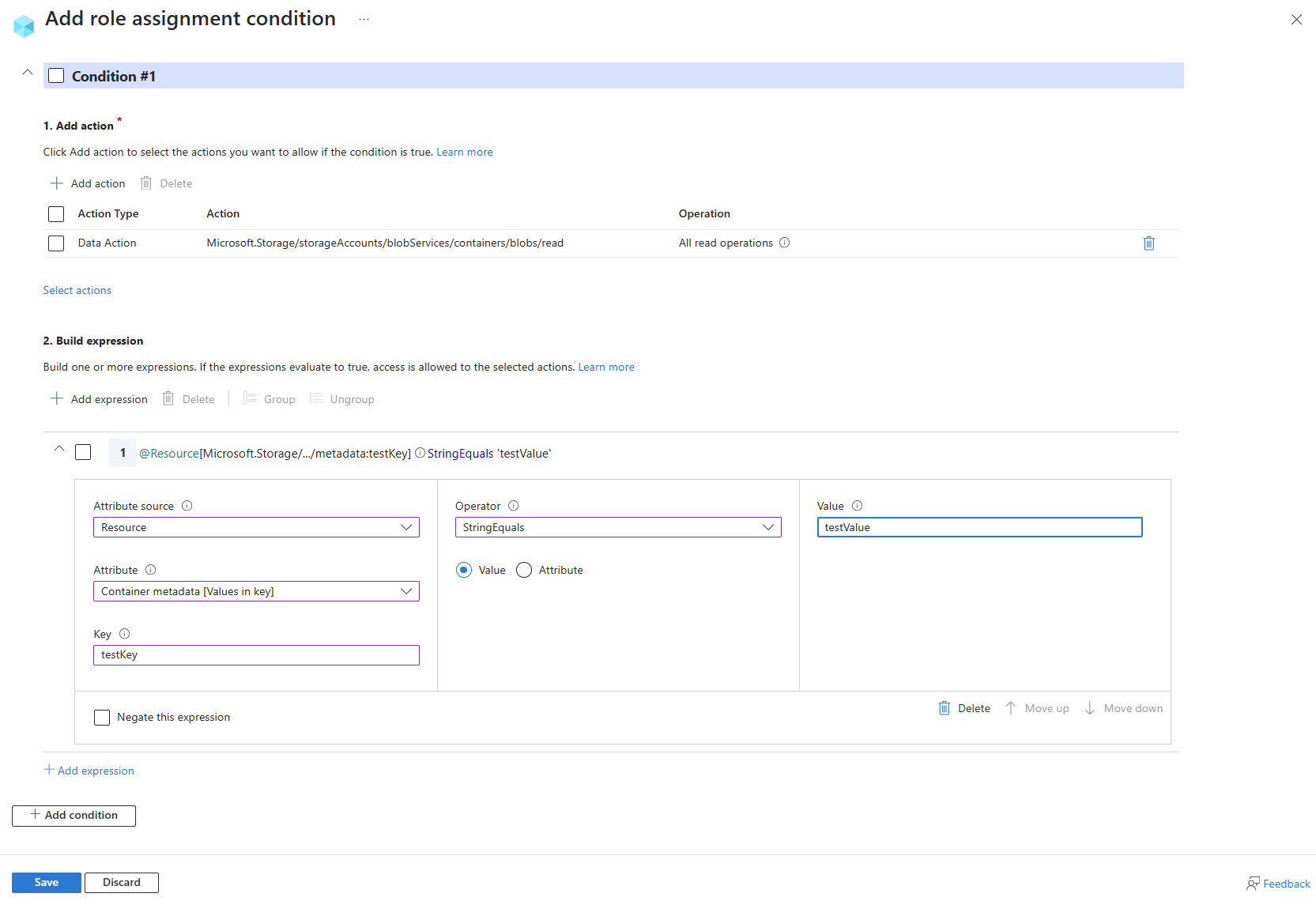

Ejemplo: Lectura de blobs en el contenedor con metadatos específicos

Esta condición permite a los usuarios leer blobs en contenedores de blobs con un par de clave y valor de metadatos específico.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Metadatos del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

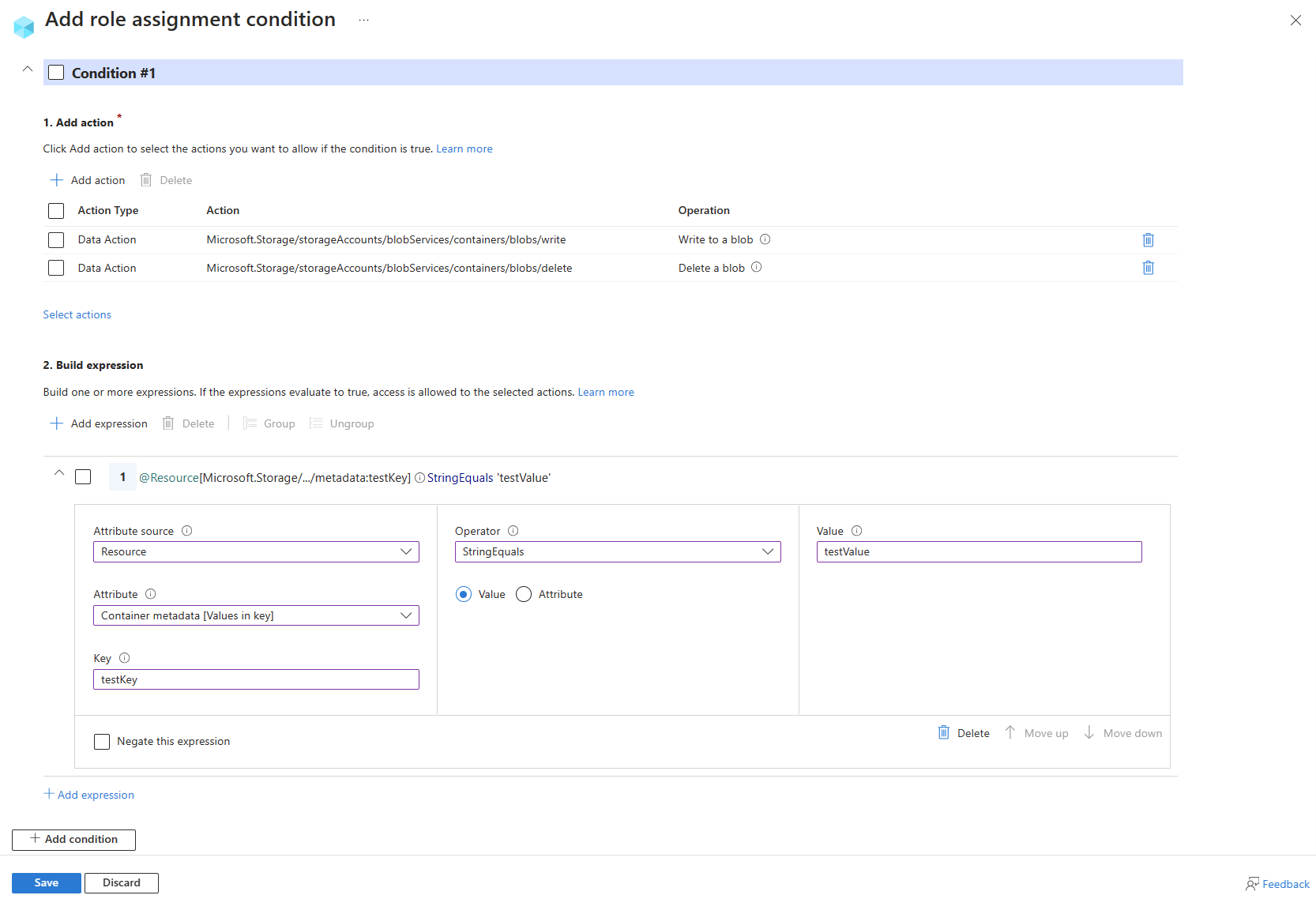

Ejemplo: escritura o eliminación de blobs en el contenedor con metadatos específicos

Esta condición permite a los usuarios escribir o eliminar blobs en contenedores de blobs con un par de clave y valor de metadatos específico.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Escribir en un blob Eliminar un blob |

| Origen del atributo | Recurso |

| Atributo | Metadatos del contenedor |

| Operador | StringEquals |

| Importancia | {containerName} |

Versiones o instantáneas de blob

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a objetos en función de la versión o la instantánea del blob.

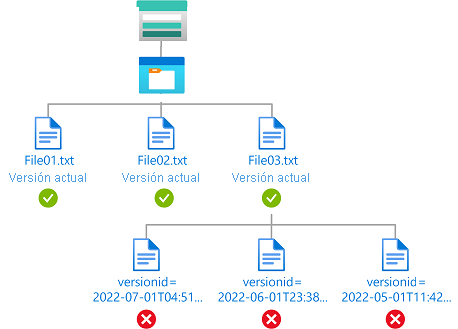

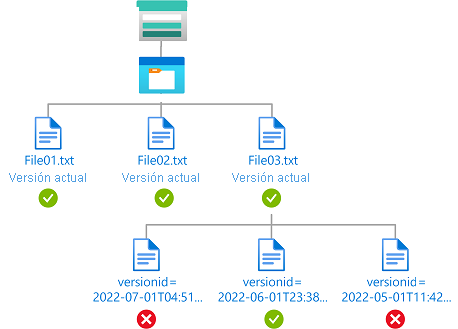

Ejemplo: lectura de únicamente las versiones de blobs actuales

Esta condición permite a un usuario leer solo las versiones de blobs actuales. El usuario no puede leer otras versiones de blobs.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Es la versión actual |

| Operador | boolEquals |

| Importancia | Cierto |

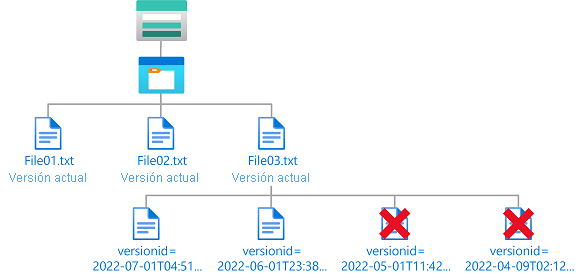

Ejemplo: lectura de las versiones de blobs actuales y una versión de blob específica

Esta condición permite al usuario leer las versiones de blobs actuales, así como leer blobs con un identificador de versión de 2022-06-01T23:38:32.8883645Z. El usuario no puede leer otras versiones de blobs. El atributo Id. de versión solo está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Solicitud |

| Atributo | Id. de la versión |

| Operador | DateTimeEquals |

| Importancia | <blobVersionId> |

| Expresión 2 | |

| Operador | O bien, |

| Origen del atributo | Recurso |

| Atributo | Es la versión actual |

| Operador | boolEquals |

| Importancia | Cierto |

Ejemplo: eliminación de las versiones antiguas de los blobs

Esta condición permite a un usuario eliminar versiones de un blob anterior al 06/01/2022 para realizar la limpieza. El atributo Id. de versión solo está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Eliminar un blob Eliminar una versión de un blob |

| Origen del atributo | Solicitud |

| Atributo | Id. de la versión |

| Operador | DateTimeLessThan |

| Importancia | <blobVersionId> |

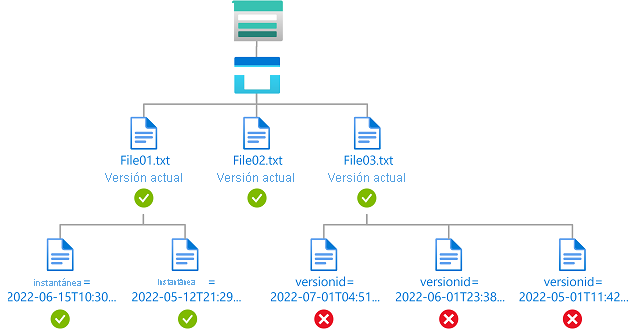

Ejemplo: lectura de las versiones de blobs actuales y las instantáneas de los blobs

Esta condición permite a un usuario leer las versiones de blobs actuales y cualquier instantánea de blob. El atributo Id. de versión solo está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado. El atributo Snapshot está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado y actualmente en versión preliminar para las cuentas de almacenamiento en las que está habilitado el espacio de nombres jerárquico.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Solicitud |

| Atributo | Instantánea |

| Existe | Comprobado |

| Expresión 2 | |

| Operador | O bien, |

| Origen del atributo | Recurso |

| Atributo | Es la versión actual |

| Operador | boolEquals |

| Importancia | Cierto |

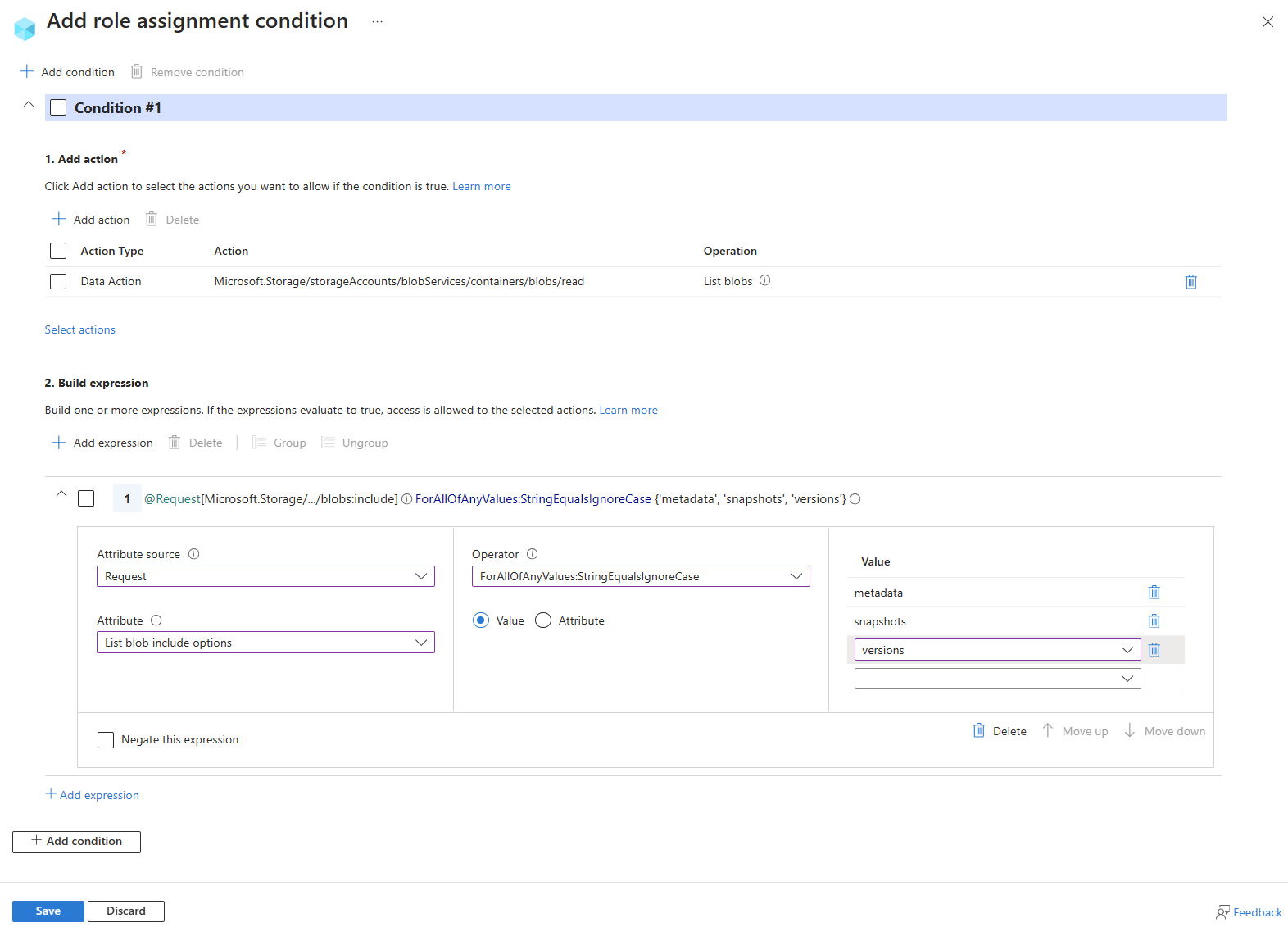

Ejemplo: permitir la operación de enumeración de blobs para incluir metadatos de blobs, instantáneas o versiones

Esta condición permite a un usuario enumerar blobs en un contenedor e incluir metadatos, instantáneas e información de versión. El atributo List Blobs include está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado.

Nota:

La lista de blobs incluye es un atributo de solicitud y funciona al permitir o restringir valores en el parámetro include al llamar a la operación Enumerar blobs. Los valores del include parámetro se comparan con los valores especificados en la condición mediante operadores de comparación entre productos. Si la comparación se evalúa como true, se permite la List Blobs solicitud. Si la comparación se evalúa como false, se deniega la List Blobs solicitud.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

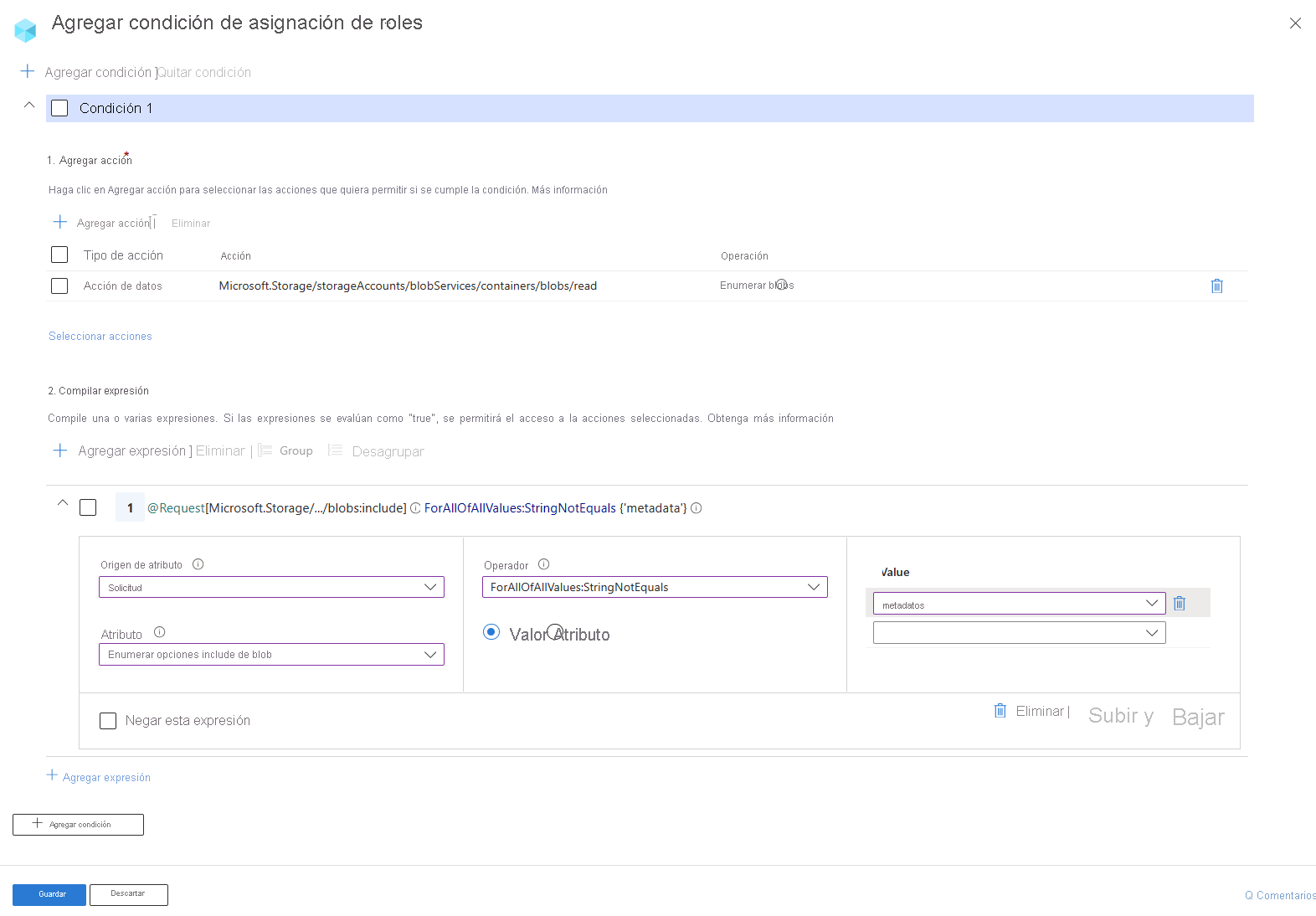

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Enumeración de blobs |

| Origen del atributo | Solicitud |

| Atributo | La lista de blobs incluye |

| Operador | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Importancia | {'metadatos', 'instantáneas', 'versiones'} |

Ejemplo: restricción de la operación de enumeración de blobs para que no incluya metadatos de blob

Esta condición restringe a un usuario la enumeración de blobs cuando los metadatos se incluyen en la solicitud. El atributo List Blobs include está disponible para las cuentas de almacenamiento en las que el espacio de nombres jerárquico no está habilitado.

Nota:

La lista de blobs incluye es un atributo de solicitud y funciona al permitir o restringir valores en el parámetro include al llamar a la operación Enumerar blobs. Los valores del include parámetro se comparan con los valores especificados en la condición mediante operadores de comparación entre productos. Si la comparación se evalúa como true, se permite la List Blobs solicitud. Si la comparación se evalúa como false, se deniega la List Blobs solicitud.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Enumeración de blobs |

| Origen del atributo | Solicitud |

| Atributo | La lista de blobs incluye |

| Operador | ForAllOfAllValues:StringNotEquals |

| Importancia | {'metadata'} |

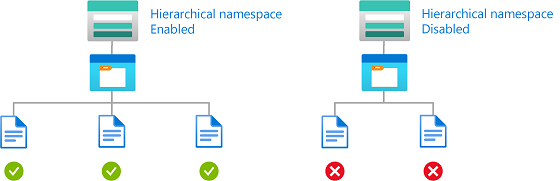

Espacio de nombres jerárquico

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a objetos en función de si el espacio de nombres jerárquico está habilitado para una cuenta de almacenamiento.

Ejemplo: Cuentas de almacenamiento de sólo lectura con espacio de nombres jerárquico habilitado

Esta condición permite que un usuario solo lea blobs en cuentas de almacenamiento con el espacio de nombres jerárquico habilitado. Esta condición solo se aplica en el ámbito del grupo de recursos o superior.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Todas las operaciones de datos para cuentas con espacio de nombres jerárquico habilitado (si procede) |

| Origen del atributo | Recurso |

| Atributo | Está habilitado el espacio de nombres jerárquico |

| Operador | boolEquals |

| Importancia | Cierto |

Ámbito de cifrado

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a objetos con un ámbito de cifrado aprobado.

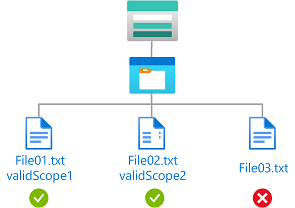

Ejemplo: lectura de blobs con ámbitos de cifrado específicos

Esta condición permite a un usuario leer blobs cifrados con el ámbito de cifrado validScope1 o validScope2.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Nombre del ámbito de cifrado |

| Operador | ForAnyOfAnyValues:StringEquals |

| Importancia | <scopeName> |

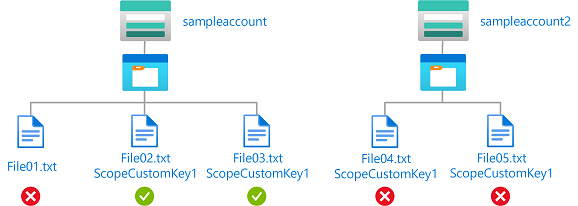

Ejemplo: Leer o escribir blobs en una cuenta de almacenamiento nombrada con un ámbito de cifrado específico

Esta condición permite a un usuario leer o escribir blobs en una cuenta de almacenamiento denominada sampleaccount y cifrada con el ámbito ScopeCustomKey1de cifrado . Si los blobs no están cifrados o descifrados con ScopeCustomKey1, la solicitud devuelve prohibido.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

Nota:

Dado que los ámbitos de cifrado de diferentes cuentas de almacenamiento podrían ser diferentes, se recomienda usar el storageAccounts:name atributo con el encryptionScopes:name atributo para restringir el ámbito de cifrado específico que se va a permitir.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones |

Leer un blob Escribir en un blob Crear un blob o una instantánea, o anexar datos |

| Origen del atributo | Recurso |

| Atributo | Nombre de cuenta |

| Operador | StringEquals |

| Importancia | <nombreDeCuenta> |

| Expresión 2 | |

| Operador | y |

| Origen del atributo | Recurso |

| Atributo | Nombre del ámbito de cifrado |

| Operador | ForAnyOfAnyValues:StringEquals |

| Importancia | <scopeName> |

Atributos de entidad de seguridad

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a los objetos en función de las entidades de seguridad personalizadas.

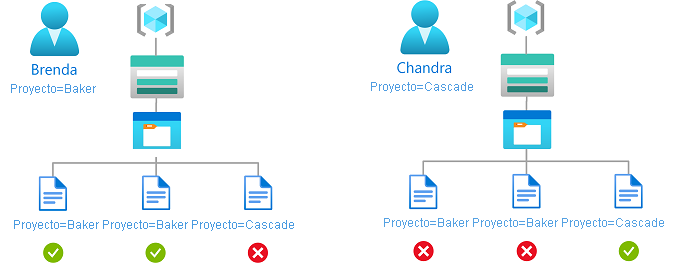

Ejemplo: lectura o escritura de blobs basándose en etiquetas de índice de blobs y atributos de seguridad personalizados

Esta condición permite el acceso de lectura o escritura a blobs si el usuario tiene un atributo de seguridad personalizado que coincide con la etiqueta de índice de blobs.

Por ejemplo, si Brenda tiene el atributo Project=Baker, solo puede leer y escribir blobs con la etiqueta de índice de blobs Project=Baker. Del mismo modo, Chandra solo puede leer o escribir blobs con Project=Cascade.

Debe agregar esta condición a las asignaciones de roles que incluyan las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

Para más información, consulte Permitir el acceso de lectura a blobs en función de etiquetas y atributos de seguridad personalizados.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Condiciones de Leer un blob |

| Origen del atributo | Entidad de seguridad |

| Atributo | <attributeset>_<key> |

| Operador | StringEquals |

| Opción | Atributo |

| Origen del atributo | Recurso |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | <llave> |

| Condición n.º 2 | Configuración |

|---|---|

| Acciones |

Escribir en un blob con etiquetas de índice de blobs Escribir en un blob con etiquetas de índice de blobs |

| Origen del atributo | Entidad de seguridad |

| Atributo | <attributeset>_<key> |

| Operador | StringEquals |

| Opción | Atributo |

| Origen del atributo | Solicitud |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | <llave> |

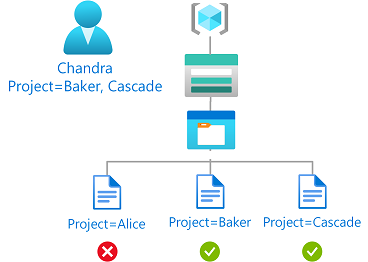

Ejemplo: lectura de blobs basándose en etiquetas de índice de blobs y atributos de seguridad personalizados de varios valores

Esta condición permite el acceso de lectura a blobs si el usuario tiene un atributo de seguridad personalizado con cualquier valor que coincida con la etiqueta de índice de blobs.

Por ejemplo, si Chandra tiene el atributo Project con los valores Baker y Cascade, solo puede leer blobs con la etiqueta de índice de blobs Project=Baker o Project=Cascade.

Debe agregar esta condición a las asignaciones de roles que incluyan la siguiente acción.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

Para más información, consulte Permitir el acceso de lectura a blobs en función de etiquetas y atributos de seguridad personalizados.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante Azure Portal.

| Condición n.º 1 | Configuración |

|---|---|

| Acciones | Condiciones de Leer un blob |

| Origen del atributo | Recurso |

| Atributo | Etiquetas de índice de blobs [Valores en clave] |

| Clave | <llave> |

| Operador | ForAnyOfAnyValues:StringEquals |

| Opción | Atributo |

| Origen del atributo | Entidad de seguridad |

| Atributo | <attributeset>_<key> |

Atributos de entorno

En esta sección se incluyen ejemplos que muestran cómo restringir el acceso a objetos en función del entorno de red o de la fecha y hora actuales.

Ejemplo: Permitir el acceso de lectura a los contenedores de almacenamiento de datos (blobs) después de una fecha y una hora específica.

Esta condición permite el acceso de lectura al contenedor de blobs container1 solo después de la 1 p. m. el 1 de mayo de 2023 (UTC).

Hay dos posibles acciones para leer blobs existentes. Para que esta condición sea efectiva para los principales que tienen varias asignaciones de funciones, debe agregar esta condición a todas las asignaciones de funciones que incluyan alguna de las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Agregar una acción

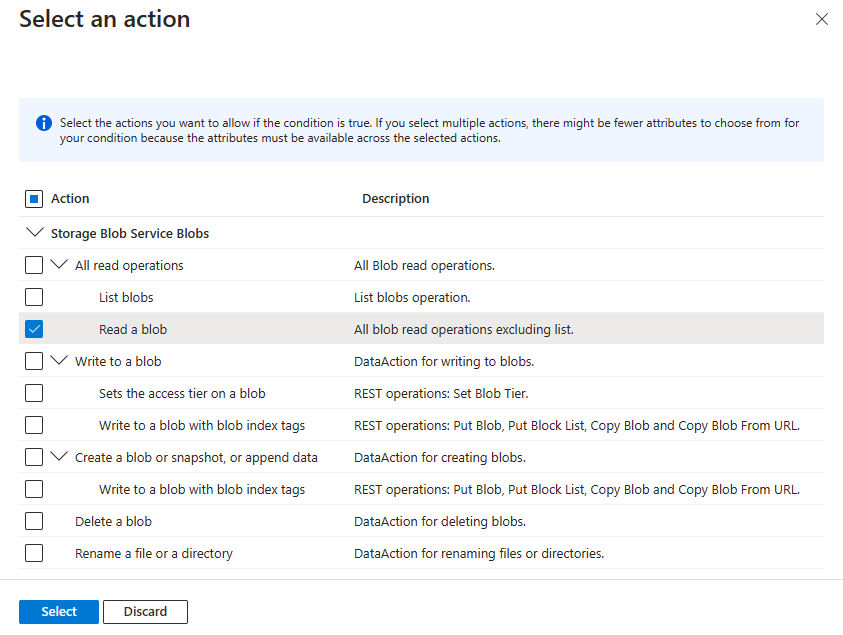

Seleccione Agregar acción y, a continuación, seleccione solo la suboperación Leer un blob como se muestra en la tabla siguiente.

| Acción | Suboperación |

|---|---|

| Todas las operaciones de lectura | Leer un blob |

No seleccione la acción Todas las operaciones de lectura de nivel superior ni ninguna otra suboperación, como se muestra en la siguiente imagen:

Compilación de expresión

Use los valores de la tabla siguiente para compilar la parte de expresión de la condición:

Configuración Importancia Origen del atributo Recurso Atributo Nombre del contenedor Operador StringEquals Importancia container1Operador lógico "AND" Origen del atributo Medio ambiente Atributo UtcNow Operador DateTimeGreaterThan Importancia 2023-05-01T13:00:00.000Z

En la imagen siguiente, se muestra la condición después de especificar la configuración en Azure Portal. Debe agrupar expresiones para asegurarse de que la evaluación es correcta.

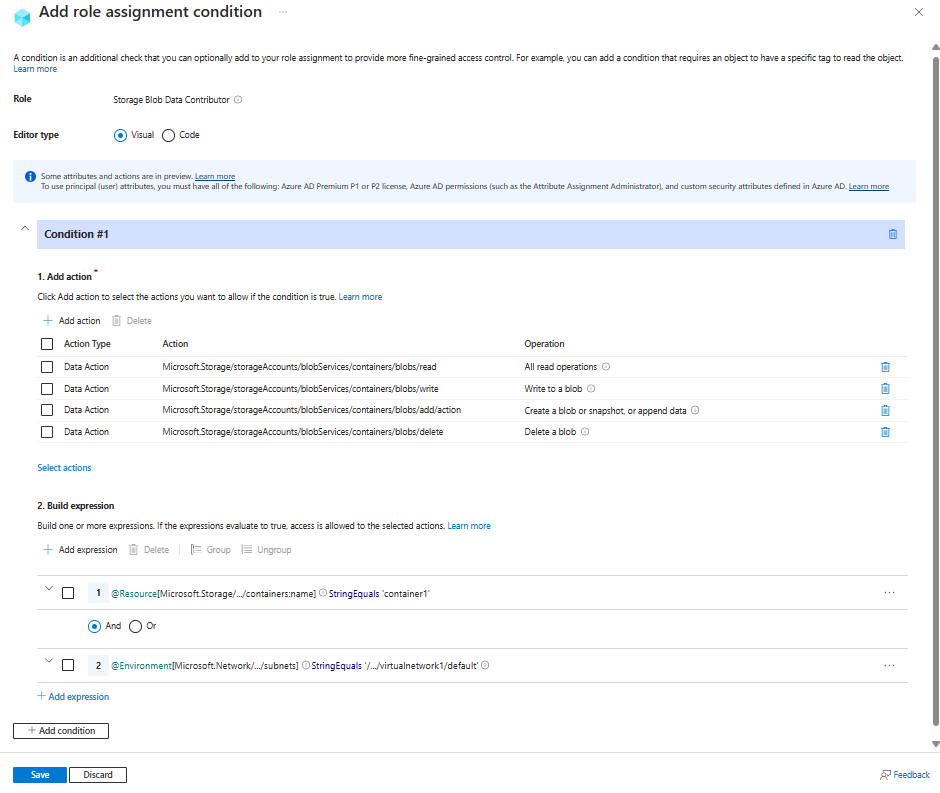

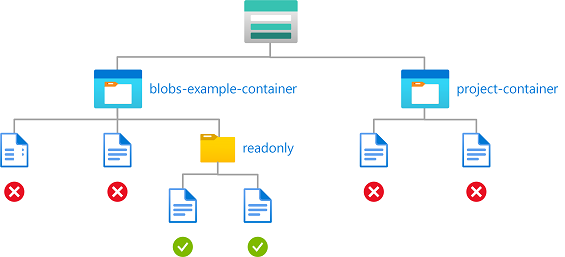

Ejemplo: Permitir el acceso a blobs en contenedores específicos desde una subred específica

Esta condición permite el acceso de lectura, escritura, adición y eliminación a blobs solo desde la container1subred default de la red virtual virtualnetwork1. Para usar el atributo Subred en este ejemplo, la subred debe tener habilitados los puntos de conexión de servicio para Azure Storage.

Hay cinco posibles acciones para la lectura, escritura, agregación y eliminación de acceso en blobs existentes. Para que esta condición sea efectiva para los principales que tienen varias asignaciones de funciones, debe agregar esta condición a todas las asignaciones de funciones que incluyan alguna de las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Agregar una acción

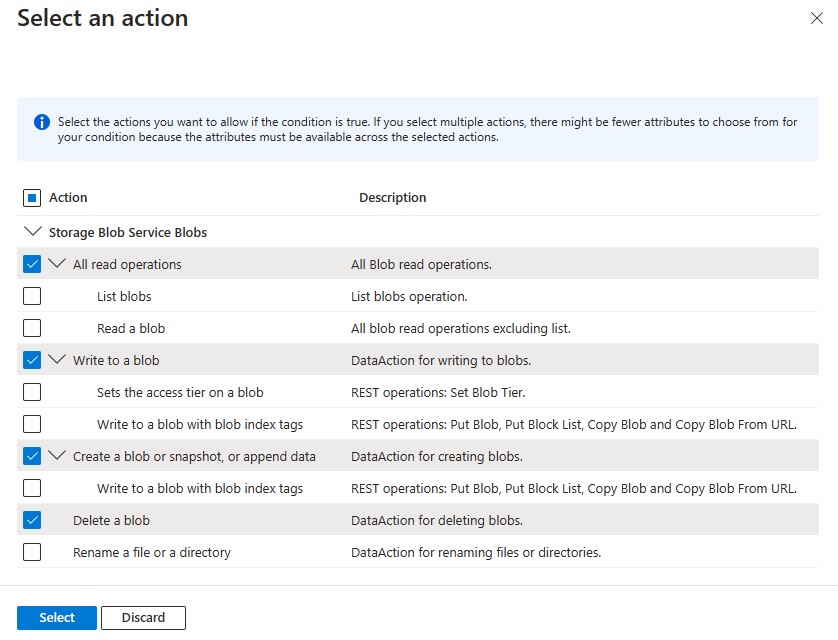

Seleccione Agregar acción y seleccione solo las acciones de nivel superior que se muestran en la tabla siguiente.

| Acción | Suboperación |

|---|---|

| Todas las operaciones de lectura | n/a |

| Escribir en un blob | n/a |

| Crear un blob o una instantánea, o anexar datos | n/a |

| Eliminar un blob | n/a |

No seleccione ninguna suboperación individual, como se muestra en la siguiente imagen:

Compilación de expresión

Use los valores de la tabla siguiente para compilar la parte de expresión de la condición:

Configuración Importancia Origen del atributo Recurso Atributo Nombre del contenedor Operador StringEquals Importancia container1Operador lógico "AND" Origen del atributo Medio ambiente Atributo Subred Operador StringEqualsIgnoreCase Importancia /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

En la imagen siguiente, se muestra la condición después de especificar la configuración en Azure Portal. Debe agrupar expresiones para asegurarse de que la evaluación es correcta.

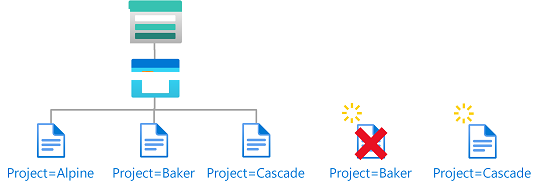

Ejemplo: requerir acceso de vínculo privado para leer blobs con alta confidencialidad

Esta condición requiere solicitudes para leer blobs en los que la confidencialidad de la etiqueta de índice de blobs necesita un valor de high para realizarse a través de un vínculo privado (cualquier vínculo privado). Esto significa que no se permitirán todos los intentos de leer blobs altamente confidenciales de la red pública de Internet. Los usuarios pueden leer blobs de la red pública de Internet que tienen sensibilidad establecida en algún valor distinto de high.

A continuación, se muestra una tabla de verdad para esta condición de ejemplo de ABAC:

| Acción | Sensibilidad | Vínculo privado | Access |

|---|---|---|---|

| Leer un blob | Alto | Sí | Permitido |

| Leer un blob | Alto | No | No permitida |

| Leer un blob | NO alta | Sí | Permitido |

| Leer un blob | NO alta | No | Permitido |

Hay dos posibles acciones para leer blobs existentes. Para que esta condición sea efectiva para los principales que tienen varias asignaciones de funciones, debe agregar esta condición a todas las asignaciones de funciones que incluyan alguna de las siguientes acciones.

Acción Notas Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAgregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante el editor de condiciones visuales en Azure Portal.

Agregar una acción

Seleccione Agregar acción y, a continuación, seleccione solo la suboperación Leer un blob como se muestra en la tabla siguiente.

| Acción | Suboperación |

|---|---|

| Todas las operaciones de lectura | Leer un blob |

No seleccione la acción Todas las operaciones de lectura de nivel superior de cualquier otra suboperación, como se muestra en la siguiente imagen:

Compilación de expresión

Use los valores de la tabla siguiente para compilar la parte de expresión de la condición:

Grupo Configuración Importancia Grupo n.º 1 Origen del atributo Recurso Atributo Etiquetas de índice de blobs [Valores en clave] Clave sensitivityOperador StringEquals Importancia highOperador lógico "AND" Origen del atributo Medio ambiente Atributo Es un vínculo privado Operador boolEquals Importancia TrueFin del grupo n.º 1 Operador lógico "OR" Origen del atributo Recurso Atributo Etiquetas de índice de blobs [Valores en clave] Clave sensitivityOperador StringNotEquals Importancia high

En la imagen siguiente, se muestra la condición después de especificar la configuración en Azure Portal. Debe agrupar expresiones para asegurarse de que la evaluación es correcta.

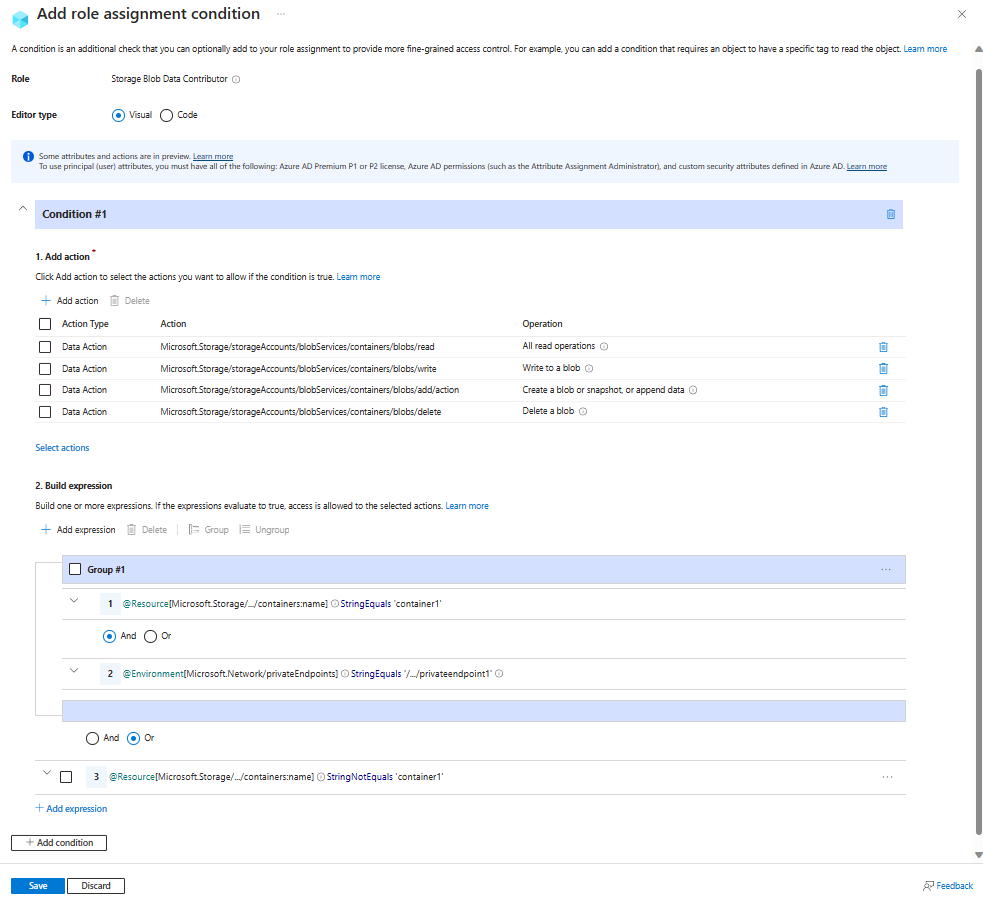

Ejemplo: Permitir el acceso a un contenedor solo desde un punto de conexión privado específico

Esta condición requiere que todas las operaciones de lectura, escritura, adición y eliminación de blobs en un contenedor de almacenamiento denominado container1 se realicen a través de un punto de conexión privado denominado privateendpoint1. Para todos los demás contenedores no denominados container1, el acceso no necesita estar a través del punto de conexión privado.

Hay cinco posibles acciones para leer, escribir y eliminar blobs existentes. Para que esta condición sea efectiva para los principales que tienen varias asignaciones de funciones, debe agregar esta condición a todas las asignaciones de funciones que incluyan alguna de las siguientes acciones.

| Acción | Notas |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Agregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob. Agregue si las cuentas de almacenamiento incluidas en esta condición tienen habilitado el espacio de nombres jerárquico o podrían habilitarse en el futuro. |

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante el editor de condiciones visuales en Azure Portal.

Agregar una acción

Seleccione Agregar acción y seleccione solo las acciones de nivel superior que se muestran en la tabla siguiente.

| Acción | Suboperación |

|---|---|

| Todas las operaciones de lectura | n/a |

| Escribir en un blob | n/a |

| Crear un blob o una instantánea, o anexar datos | n/a |

| Eliminar un blob | n/a |

No seleccione ninguna suboperación individual, como se muestra en la siguiente imagen:

Compilación de expresión

Use los valores de la tabla siguiente para compilar la parte de expresión de la condición:

Grupo Configuración Importancia Grupo n.º 1 Origen del atributo Recurso Atributo Nombre del contenedor Operador StringEquals Importancia container1Operador lógico "AND" Origen del atributo Medio ambiente Atributo Punto de conexión privado Operador StringEqualsIgnoreCase Importancia /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Fin del grupo n.º 1 Operador lógico "OR" Origen del atributo Recurso Atributo Nombre del contenedor Operador StringNotEquals Importancia container1

En la imagen siguiente, se muestra la condición después de especificar la configuración en Azure Portal. Debe agrupar expresiones para asegurarse de que la evaluación es correcta.

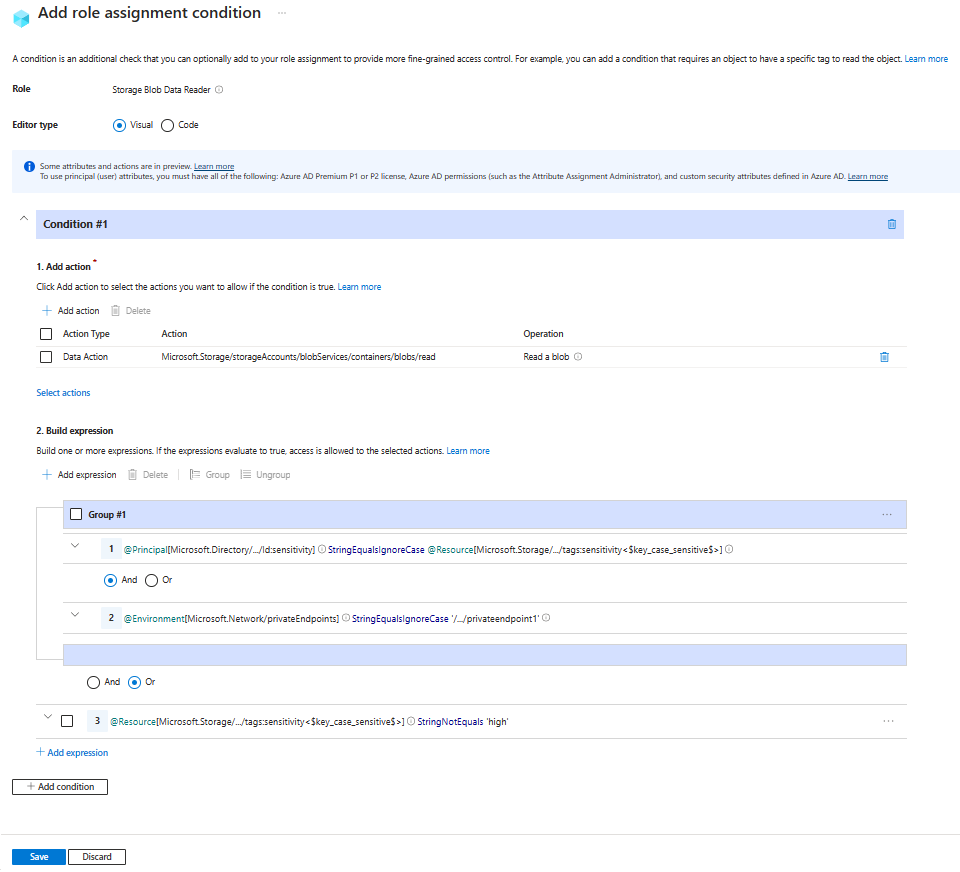

Ejemplo: permitir el acceso de lectura a datos de blobs altamente confidenciales solo desde un punto de conexión privado específico y por los usuarios etiquetados para el acceso

Esta condición requiere que los blobs con índice sensibilidad establecido en high sólo puedan ser leídos por usuarios que tengan un valor coincidente en su atributo de seguridad sensibilidad. Además, se debe tener acceso a ellos a través de un punto de conexión privado denominado privateendpoint1. Se puede acceder a los blobs que tienen un valor diferente para la etiqueta sensibilidad a través de otros puntos de conexión o Internet.

Hay dos posibles acciones para leer blobs existentes. Para que esta condición sea efectiva para los principales que tienen varias asignaciones de funciones, debe agregar esta condición a todas las asignaciones de funciones que incluyan alguna de las siguientes acciones.

Acción Notas Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAgregue si la definición de roles incluye esta acción, como El propietario de datos de Storage Blob.

La condición se puede agregar a una asignación de roles mediante Azure Portal o Azure PowerShell. El portal tiene dos herramientas para compilar condiciones de ABAC: el editor visual y el editor de código. Puede cambiar entre los dos editores de Azure Portal para ver las condiciones en diferentes vistas. Cambie entre la pestaña Editor visual y las pestañas Editor de código para ver los ejemplos del editor del portal preferido.

Esta es la configuración para agregar esta condición mediante el editor de condiciones visuales en Azure Portal.

Agregar una acción

Seleccione Agregar acción y, a continuación, seleccione solo la suboperación Leer un blob como se muestra en la tabla siguiente.

| Acción | Suboperación |

|---|---|

| Todas las operaciones de lectura | Leer un blob |

No seleccione la acción de nivel superior, como se muestra en la siguiente imagen:

Compilación de expresión

Use los valores de la tabla siguiente para compilar la parte de expresión de la condición:

| Grupo | Configuración | Importancia |

|---|---|---|

| Grupo n.º 1 | ||

| Origen del atributo | Entidad de seguridad | |

| Atributo | <attributeset>_<key> | |

| Operador | StringEquals | |

| Opción | Atributo | |

| Operador lógico | "AND" | |

| Origen del atributo | Recurso | |

| Atributo | Etiquetas de índice de blobs [Valores en clave] | |

| Clave | <llave> | |

| Operador lógico | "AND" | |

| Origen del atributo | Medio ambiente | |

| Atributo | Punto de conexión privado | |

| Operador | StringEqualsIgnoreCase | |

| Importancia | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Fin del grupo n.º 1 | ||

| Operador lógico | "OR" | |

| Origen del atributo | Recurso | |

| Atributo | Etiquetas de índice de blobs [Valores en clave] | |

| Clave | sensitivity |

|

| Operador | StringNotEquals | |

| Importancia | high |

En la imagen siguiente, se muestra la condición después de especificar la configuración en Azure Portal. Debe agrupar expresiones para asegurarse de que la evaluación es correcta.

Pasos siguientes

- Tutorial: Adición de una condición de asignación de roles para restringir el acceso a blobs mediante Azure Portal

- Acciones y atributos para las condiciones de asignación de roles de Azure para Azure Blob Storage

- Sintaxis y formato de las condiciones de asignación de roles de Azure

- Solución de problemas de las condiciones de asignación de roles de Azure