管理员可以创建将特定网络位置以及其他条件作为决策过程中的定位信号的策略。 它们可以在策略配置中包含或排除这些网络位置。 这些网络位置可能包括公共 IPv4 或 IPv6 网络信息、国家/地区、不映射到特定国家/地区的未知区域或 全球安全访问合规网络。

注意

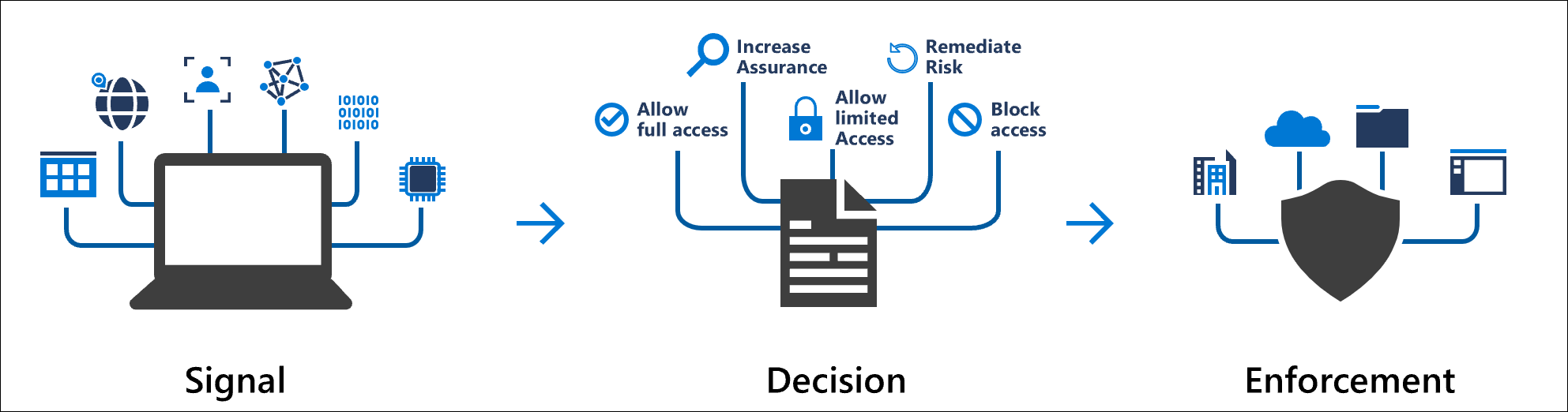

条件访问策略在完成第一因素身份验证后强制执行。 条件访问并不是组织针对拒绝服务(DoS)攻击等情境的首要防线,但它可以利用来自这些事件的信号来确定访问。

组织可能会将这些位置用于常见任务,例如:

- 要求用户在企业网络外部访问服务时执行多重身份验证。

- 阻止从组织从未有过运营活动的特定国家/地区进行访问。

系统将根据公共 IP 地址或 Microsoft Authenticator 应用提供的 GPS 坐标找到用户的位置。 默认情况下,条件访问策略适用于所有位置。

提示

位置条件已移动并重命名为“网络”。 最初,此条件同时出现在 “工作分配” 级别和 “条件”下。

更新或更改将同时显示在这两个位置。 该功能保持不变,使用 位置 的现有策略将继续工作,无需更改。

在策略中配置时

配置位置条件时,可以区分:

- 任何网络或位置

- 所有受信任的网络和位置

- 所有合规的网络位置

- 所选网络和位置

任何网络或位置

选择 “任何位置 ”会将策略应用于所有 IP 地址,包括 Internet 上的任何地址。 此设置不限于配置为命名位置的 IP 地址。 选择 “任何位置”时,可以从策略中排除特定位置。 例如,将策略应用于除受信任位置之外的所有位置,以将范围设置为除公司网络以外的所有位置。

所有受信任的网络和位置

此选项将应用到:

- 标记为受信任位置的所有位置。

- 多重身份验证受信任的 IP(如果已配置)。

多重身份验证受信任的 IP

不建议使用多重身份验证的服务设置的受信任 IP 部分。 此控件仅接受 IPv4 地址,适用于“ 配置Microsoft Entra 多重身份验证设置”一文中所述的特定方案。

如果已配置这些“受信任的 IP”,这些 IP 将作为“MFA 受信任的 IP”显示在位置条件的位置列表中。

所有合规的网络位置

有权访问全局安全访问功能的组织会看到列出的其他位置,其中包括符合组织安全策略的用户和设备。 有关详细信息,请参阅 为条件访问启用全局安全访问信号。 它可以与条件访问策略一起使用,以执行合规的网络检查,以便访问资源。

所选网络和位置

使用此选项,选择一个或多个命名位置。 若要应用此设置的策略,用户必须从任何所选位置进行连接。 选择 “选择”时,将打开已定义位置的列表。 此列表显示名称、类型和网络位置是否标记为受信任。

如何定义这些位置?

Microsoft Entra 管理中心中的Entra ID>条件访问>命名位置下存在位置。 具有至少 条件访问管理员 角色的管理员可以创建和更新命名位置。

命名位置可能包括组织的总部网络范围、VPN 网络范围或要阻止的范围。 命名位置包含 IPv4 地址范围、IPv6 地址范围或国家/地区。

IPv4 和 IPv6 地址范围

若要按公共 IPv4 或 IPv6 地址范围定义命名位置,请提供:

- 位置的名称。

- 一个或多个公共 IP 范围。

- 可以选择“标记为受信任位置”。

IPv4 或 IPv6 地址范围定义的命名位置具有以下限制:

- 不超过 195 个命名位置。

- 每个命名位置的 IP 范围不超过 2000 个。

- 定义 IP 范围时只允许使用大于 /8 的 CIDR 掩码。

对于专用网络中的设备,该 IP 地址不是 Intranet 中用户设备的客户端 IP(如 10.55.99.3),而是专用网络连接到公共 Internet 时使用的地址(如 198.51.100.3)。

受信任位置

管理员可以选择将基于 IP 的位置(如组织的公用网络范围)标记为受信任。 很多功能会以多种方式使用此标记。

- 条件访问策略可以包含或排除这些位置。

- 来自受信任命名位置的登录可提高 Microsoft Entra ID 保护风险计算的准确性。

在没有删除受信任头衔之前,无法删除标记为受信任的位置。

国家/地区

组织可以通过 IP 地址或 GPS 坐标确定地理国家或地区位置。

若要按国家或地区定义命名位置,请执行以下作:

- 提供位置的名称。

- 选择按 IP 地址或 GPS 坐标确定位置。

- 添加一个或多个国家/地区。

- 可以选择“包括未知国家/地区”。

选择 “按 IP 地址确定位置”时,Microsoft Entra ID 会根据定期更新的映射表将用户的 IPv4 或 IPv6 地址解析为国家或地区。

选择“通过 GPS 坐标确定位置”时,用户必须在其移动设备上安装 Microsoft Authenticator 应用。 系统每个小时都会联系用户的 Microsoft Authenticator 应用,收集其移动设备的 GPS 位置。

- 首次需要用户从 Microsoft Authenticator 应用共享其位置时,用户会在改应用中收到通知。 用户必须打开该应用并授予位置权限。 接下来的 24 小时内,如果用户仍在访问资源并授予应用在后台运行的权限,则每小时以静默方式共享一次设备的位置。

- 24 小时后,用户必须打开应用,并批准通知。

- 每次用户共享其 GPS 位置时,该应用都会使用与 Microsoft Intune MAM SDK 相同的逻辑进行越狱检测。 如果设备已越狱,则位置不被视为有效,并且不会授予用户访问权。

- Android 上的 Microsoft Authenticator 应用使用 Google Play 完整性 API 来促进越狱检测。 如果 Google Play 完整性 API 不可用,则请求会被拒绝,并且用户无法访问请求的资源,除非条件访问策略被禁用。 有关 Microsoft Authenticator 应用的详细信息,请参阅 有关 Microsoft Authenticator 应用常见问题的文章。

- 用户可以修改 iOS 和 Android 设备报告的 GPS 位置。 因此,如果用户使用的位置可能并非是安装 Microsoft Authenticator 应用的移动设备所在的实际 GPS 位置,该应用会拒绝身份验证。 修改设备位置的用户会因基于 GPS 位置的策略收到一条拒绝消息。

- 返回的国家/地区代码取决于设备平台 API:例如,一个平台可能向波多黎各报告美国,而另一个平台则报告 PR。

注意

在“仅报告”模式下具有基于 GPS 的命名位置的条件访问策略会提示用户共享其 GPS 位置,但不会阻止用户登录。

仅当启用了 MFA 推送通知时,GPS 位置才能与 无密码手机登录 一起使用。 用户可以使用 Microsoft Authenticator 进行登录,但还需要批准后续的 MFA 推送通知才能共享其 GPS 位置。

仅设置 无密码身份验证方法 时,GPS 位置不起作用。

在应用多个条件访问策略之前,这些条件访问策略可能会提示用户输入其 GPS 位置。 由于条件访问策略的应用方式,如果用户通过了位置检查但没有通过另一个策略,则可能被拒绝访问。 有关策略强制实施的详细信息,请参阅文章 “生成条件访问策略”。

重要

用户可能会每小时收到一次提示,告知他们Microsoft Entra ID 正在检查他们在 Authenticator 应用中的位置。 此功能应仅用于保护可接受此行为或必须将访问限制在特定国家/地区的非常敏感的应用。

包括未知国家/地区

某些 IP 地址无法映射到特定国家或地区。 要捕获这些 IP 位置,请在定义地理位置时选中“包括未知国家/地区”框。 使用此选项可以选择这些 IP 地址是否应包含在命名位置中。 如果使用命名位置的策略需要应用到未知位置,则使用此设置。

常见问题

是否提供图形 API 支持?

提供对命名位置的图形 API 支持。 有关详细信息,请参阅 namedLocation API。

如果使用云代理或 VPN,该怎么办?

使用云托管代理或 VPN 解决方案时,Microsoft Entra ID 在评估策略时使用的 IP 地址是该代理的 IP 地址。 不使用包含用户公共 IP 地址的 X-Forwarded-For (XFF) 标头,因为没有验证它来自受信任的源。 这种缺乏验证可能允许伪造 IP 地址。

云代理就位后,需要 Microsoft Entra 混合联接或合规设备 的策略更易于管理。 几乎不可能保留云托管代理或 VPN 解决方案使用的 up-to日期 IP 地址列表。

我们建议组织利用全局安全访问来启用 源 IP 还原 ,以避免地址更改并简化管理。

何时评估位置?

条件访问策略在何时评估:

- 当用户最初登录到 Web 应用、移动应用或桌面应用程序时。

- 当使用新式身份验证的移动应用或桌面应用程序使用刷新令牌来获取新的访问令牌时。 默认情况下,此检查每小时进行一次。

对于使用新式身份验证的移动应用和桌面应用程序,此检查意味着能在更改网络位置的一小时内检测到位置更改。 对于不使用新式身份验证的移动应用和桌面应用程序,此策略将应用于每个令牌请求。 请求的频率可能会因应用程序而异。 同样,对于 Web 应用程序,此策略在初始登录时应用,并适合用于 Web 应用程序的会话生存期。 由于不同应用程序的会话生存期不同,因此策略评估间隔的时间也会有所不同。 每次应用程序请求新的登录令牌时,就会应用此策略。

默认情况下,Microsoft Entra ID 每小时颁发一个令牌。 在用户离开企业网络后的一小时内,将使用新式身份验证对应用程序实施该策略。

何时可能会阻止位置?

使用位置条件阻止访问的策略被视为限制性策略,应在经过全面测试后谨慎执行。 使用位置条件阻止身份验证的一些实例可能包括:

- 屏蔽组织从未开展过业务的国家/地区。

- 阻止特定的 IP 范围,例如:

- 更改防火墙策略之前已知的恶意 IP。

- 高度敏感的操作或特权操作以及云应用程序。

- 基于用户特定的 IP 范围,例如对会计或工资单应用程序的访问权限。