Web 内容筛选使你能够基于网站分类为组织实现精细的 Internet 访问控制。

Microsoft Entra Internet Access 的首个安全 Web 网关 (SWG) 功能包含基于域名的 Web 内容筛选。 Microsoft 将精细筛选策略与 Microsoft Entra ID 和 Microsoft Entra 条件访问集成,让组织可以制定出了解用户、了解上下文且易于管理的筛选策略。

Web 筛选功能目前仅限于基于用户和上下文的完全限定域名 (FQDN) 的 Web 类别筛选和 FQDN 筛选。

先决条件

与全球安全访问功能交互的管理员必须具有以下一个或多个角色分配,具体取决于他们正在执行的任务。

- 全球安全访问管理员角色,管理全球安全访问功能。

- 条件访问管理员,创建条件访问策略并与之交互。

完成全球安全访问入门指南。

必须通过 HTTPS(安全 DNS)禁用域名系统 (DNS) 以隧道传输网络流量。 在流量转发配置文件中使用完全限定的域名 (FQDN) 的规则。 有关详细信息,请参阅配置 DNS 客户端以支持 DoH。

在 Chrome 和 Microsoft Edge 上禁用内置 DNS 客户端。

客户端不会获取 IPv6 流量,因此该流量直接传输到网络。 若要使所有相关流量都通过隧道传输,请将网络适配器属性设置为首选 IPv4。

Internet Access 的当前预览版不支持用户数据报协议 (UDP) 流量(即 QUIC)。 大多数网站支持在无法建立 QUIC 时回退到传输控制协议 (TCP)。 为了改善用户体验,可以部署阻止出站 UDP 443 的 Windows 防火墙规则:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443。回顾 Web 内容筛选概念。 有关详细信息,请参阅 Web 内容筛选。

高级步骤

配置 Web 内容筛选需进行几步操作。 记下需要配置条件访问策略的位置。

启用互联网流量转发

第一步是启用 Internet 访问流量转发配置文件。 若要详细了解配置文件以及如何启用它,请参阅如何管理 Internet 访问流量转发配置文件。

创建 Web 内容筛选策略

- 浏览到“全局安全访问>安全>Web 内容筛选策略”。

- 选择“创建策略”。

- 输入策略的名称和说明,然后选择“下一步”。

- 选择“添加规则”。

- 输入名称,选择 web 类别或有效的 FQDN,然后选择“添加”。

- 此功能中的有效 FQDN 也可以包含使用星号 (*) 的通配符。

- 选择“下一步”查看策略,然后选择“创建策略”。

重要

对 Web 内容筛选的更改最多可能需要一小时才能部署。

创建安全配置文件

安全配置文件是筛选策略的一个分组。 可以使用 Microsoft Entra 条件访问策略分配或关联安全配置文件。 一个安全配置文件可以包含多个筛选策略。 一个安全配置文件可以与多个条件访问策略进行关联。

在此步骤中,你将创建一个安全配置文件来对筛选策略进行分组。 然后,使用条件访问策略分配或关联安全配置文件,使它们能够识别用户或上下文。

注意

要了解有关 Microsoft Entra 条件访问策略的详细信息,请参阅制定条件访问策略。

- 浏览到“全球安全访问”“安全”>“安全配置文件”>。

- 选择“创建配置文件”。

- 输入策略的名称和说明,然后选择“下一步”。

- 选择“关联策略”,然后选择“现有策略”。

- 选择已创建的 Web 内容筛选策略,然后选择“添加”。

- 选择“下一步”以查看安全配置文件以及关联的策略。

- 选择“创建配置文件”。

- 选择“刷新”以刷新配置文件页面并查看新的配置文件。

创建并关联条件访问策略

为最终用户或组创建条件访问策略,并通过条件访问会话控制传递安全配置文件。 条件访问是 Internet 访问策略的用户和上下文感知的传递机制。 若要了解有关会话控制的详细信息,请参阅条件访问:会话。

- 导航至 Entra ID>条件访问。

- 选择“创建新策略”。

- 输入名称并分配一个用户或组。

- 选择目标资源和通过全局安全访问的所有 Internet 资源。

- 选择“会话”“使用全球安全访问安全配置文件”,并选择安全配置文件>。

- 选择“选择”。

- 在“启用策略”部分中,确保选择“启用”。

- 选择创建。

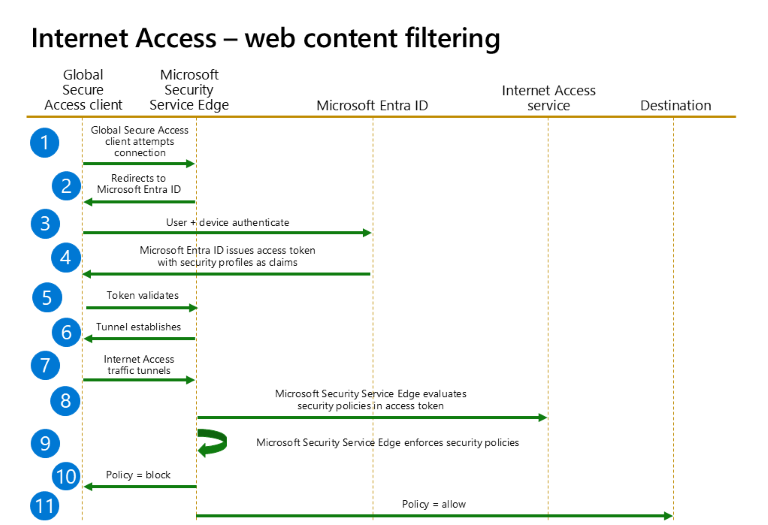

Internet 访问流图

此示例演示应用 Web 内容筛选策略时 Microsoft Entra Internet 访问流量的流。

下面的流图展示了 Web 内容筛选策略如何阻止或允许访问 Internet 资源。

| 步骤 | 说明 |

|---|---|

| 1 | 全球安全访问客户端尝试连接到 Microsoft 的安全服务边缘解决方案。 |

| 2 | 客户端重定向到 Microsoft Entra ID 进行身份验证和授权。 |

| 3 | 用户和设备进行身份验证。 当用户具有有效的主刷新令牌 (PRT) 时,身份验证将无缝进行。 |

| 4 | 用户和设备经过身份验证后,条件访问会匹配 Internet 访问条件访问规则,并将适用的安全配置文件添加到令牌中。 它会强制实施适用的授权策略。 |

| 5 | Microsoft Entra ID 将令牌提供给 Microsoft 安全服务边缘进行验证。 |

| 6 | 在全球安全访问客户端与 Microsoft 安全服务边缘之间建立隧道。 |

| 7 | 开始获取流量并通过 Internet 访问隧道进行传输。 |

| 8 | Microsoft 安全服务边缘按优先级顺序评估访问令牌中的安全策略。 与 Web 内容筛选规则匹配后, Web 内容筛选策略评估将停止。 |

| 9 | Microsoft 安全服务边缘强制实施安全策略。 |

| 10 | “策略 = 阻止”会导致 HTTP 流量出错,或者 HTTPS 流量出现连接重置异常。 |

| 11 | “策略 = 允许”会将流量转发到目标。 |

注意

应用新的安全配置文件可能需要长达 60 到 90 分钟,因为需要使用访问令牌来强制实施安全配置文件。 用户必须接收带有新安全配置文件 ID 作为声明的新访问令牌后,该令牌才能生效。 对现有安全配置文件的更改会更快地开始强制执行。

用户和组分配

可以将 Internet 访问配置文件的范围限定为特定用户和组。 若要详细了解用户和组分配,请参阅如何使用流量转发配置文件分配和管理用户和组。

验证最终用户策略实施

当流量到达 Microsoft 的安全服务边缘时,Microsoft Entra Internet 访问会以两种方式执行安全控制。 对于未加密的 HTTP 流量,它使用统一资源定位器 (URL)。 对于使用传输层安全 (TLS) 加密的 HTTPS 流量,它使用服务器名称指示 (SNI)。

使用已安装全球安全访问客户端的 Windows 设备。 以分配有 Internet 流量获取配置文件的用户身份登录。 测试是否按预期允许或限制导航到网站。

右键单击任务管理器托盘中的全球安全访问客户端图标,打开“高级诊断”“转发配置文件”。> 确保存在 Internet 访问获取规则。 此外,检查浏览时是否正在获取用户的主机名获取和流。

导航到允许和阻止的网站,并检查它们是否正常运行。 > 浏览到“全球安全访问”>“监视”“流量日志”以确认流量已被正确阻止或允许。

所有浏览器的当前阻止体验包括 HTTP 流量的纯文本浏览器错误和 HTTPS 流量的“已重置连接”浏览器错误。

注意

全球安全访问体验中与 Web 内容筛选有关的配置更改通常在 5 分钟内即可生效。 与 Web 内容筛选相关的条件访问中的配置更改大约在一小时内生效。