Microsoft Entra Private Access 使你能够控制和安全访问专用网络上的特定网络目标,从而提供对组织内部资源的安全访问。 这样,可以根据用户需求提供精细的网络访问。 为此,请创建企业应用程序,并添加要保护的内部专用资源使用的应用程序段。 从运行 Global Secure Access 客户端的设备发送到添加到企业应用程序的应用程序段的网络请求将由 Global Secure Access 云服务获取并路由到内部应用程序,而无需连接到网络上的其他资源。 通过配置企业应用程序,可以创建对内部资源的按应用访问。 企业应用程序提供分段的精细功能,用于管理按应用访问资源的方式。

本文介绍如何使用企业应用程序配置逐个应用的访问权限。

先决条件

若要配置全局安全访问企业应用,必须具备:

- Microsoft Entra ID 中的全局安全访问管理员和应用程序管理员角色

- 产品需要经过许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

若要管理全局安全访问应用所需的 Microsoft Entra 专用网络连接器组,必须满足以下要求:

- Microsoft Entra ID 中的应用程序管理员角色

- Microsoft Entra ID P1 或 P2 许可证

已知的限制

有关已知问题和限制的详细信息,请参阅 全局安全访问的已知限制。

高级步骤

通过创建新的全球安全访问应用程序来配置每个应用程序的访问权限。 创建应用,选择一个连接器组,然后添加网络访问段。 这些设置构成了可为其分配用户和组的单个应用。

若要配置按应用访问,需有一个连接器组,其中至少包含一个活动的 Microsoft Entra 应用程序代理连接器。 该连接器组将处理发往此新应用程序的流量。 使用连接器可以按网络和连接器隔离应用。

概括而言,整个过程如下:

-

- 如果已有连接器组,请确保使用最新版本。

创建专用网络连接器组

若要配置全局安全访问应用,必须有一个连接器组,其中至少包含一个活动的专用网络连接器。

如果尚未设置连接器,请参阅配置连接器。

注意

如果以前安装了连接器,请重新安装以获取最新版本。 升级时,请卸载现有连接器并删除任何相关文件夹。

专用访问所需的连接器最低版本为 1.5.3417.0。

创建全局安全访问企业应用程序

要创建新应用,请提供名称,选择连接器组,然后添加应用程序段。 应用段包括你想要通过服务建立隧道的完全限定域名 (FQDN) 和 IP 地址。 可以同时完成所有三个步骤,也可以在初始设置完成后添加这些资源。

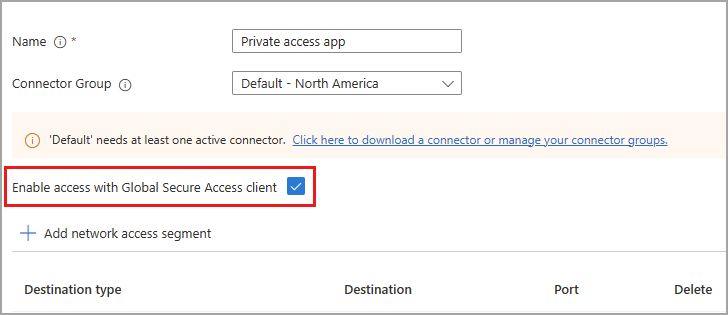

选择名称和连接器组

使用合适的角色登录到 Microsoft Entra 管理中心。

浏览到“全球安全访问”>“应用程序”>“企业应用程序”。

选择“新建应用程序” 。

输入应用的名称。

从下拉菜单中选择一个连接器组。

重要

必须至少有一个活动连接器才能创建应用程序。 若要详细了解连接器,请参阅了解 Microsoft Entra 专用网络连接器。

选择页面底部的“保存”按钮,以创建应用但不添加专用资源。

添加应用程序段

应用程序段由 3 个字段(目标、端口和协议)定义。 如果两个或多个应用程序段包含相同的目标、端口和协议,则它们被视为重叠。 添加应用程序段过程用于定义希望全局安全访问客户端路由到目标专用应用程序的 FQDN 和 IP 地址。 可以在创建应用时添加应用程序段,稍后可以返回以添加更多或编辑它们。

可以添加完全限定的域名 (FQDN)、IP 地址和 IP 地址范围。 在每个应用程序段中,可以添加多个端口和端口范围。

浏览到“全球安全访问”>“应用程序”>“企业应用程序”。

选择“新建应用程序” 。

选择“添加应用程序段”。

在打开的“创建应用程序段”面板中,选择一个“目标类型”。

输入所选目标类型的相应详细信息。 根据所选内容,后续字段会相应地更改。

-

IP 地址:

- Internet 协议版本 4 (IPv4) 地址,例如 192.168.2.1,用于标识网络上的设备。

- 提供要包含的端口。

-

“完全限定的域名”(包括通配符 FQDN):

- 用于指定计算机或主机在域名系统 (DNS) 中的确切位置的域名。

- 提供要包含的端口。

- 不支持 NetBIOS。 例如,使用

contoso.local/app1而不是contoso/app1.

- “IP 地址范围(CIDR)”:

- 无类别域间路由 (CIDR) 表示一组 IP 地址范围,其中每个 IP 地址后面的后缀指示了子网掩码中的网络位数。

- 例如,192.168.2.0/24 表示 IP 地址的前 24 位代表网络地址,其余 8 位代表主机地址。

- 提供起始地址、网络掩码和端口。

- IP 地址范围(IP 到 IP):

- 从起始 IP(例如 192.168.2.1)到结束 IP(例如 192.168.2.10)的 IP 地址范围。

- 提供 IP 地址起始、结束和端口。

-

IP 地址:

输入端口,然后选择“应用”按钮。

- 用逗号分隔多个端口。

- 使用连字符指定端口范围。

- 应用更改时,将移除值之间的空格。

- 例如

400-500, 80, 443。

下表提供了最常用端口及其关联的网络协议:

端口 协议 22Secure Shell (SSH)80Hypertext Transfer Protocol (HTTP)443Hypertext Transfer Protocol Secure (HTTPS)445Server Message Block (SMB) file sharing3389Remote Desktop Protocol (RDP)选择“保存”。

注意

最多可以向您的应用添加 500 个应用程序段,但这些应用程序段不得在任何专用访问应用程序内或它们之间存在 FQDN、IP 地址或 IP 范围的重叠。 对于“专用访问”应用与“快速访问”之间的重叠段,允许有特殊例外,以便替代 VPN。 如果在企业应用(例如 10.1.1.1:3389)上定义的段与快速访问(例如 10.1.1.0/24:3389)上定义的段重叠,则 GSA 服务将为企业应用上定义的段提供优先级。 “快速访问”不会处理从任何用户发送到定义为企业应用的应用程序段的流量。 这意味着,任何试图通过 RDP 连接到 10.1.1.1 的用户都将根据企业应用配置进行评估和路由,包括用户分配和条件访问策略。 最佳做法是,从快速访问中删除企业应用中定义的应用程序段,将 IP 子网分解为较小的范围,以便可以排除。

分配用户和组

你需要通过将用户和/或组分配到应用来授予对你创建的应用的访问权限。 有关详细信息,请参阅向应用程序分配用户和组。

- 登录 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“应用程序”>“企业应用程序”。

- 搜索并选择你的应用程序。

- 从边侧菜单中选择“用户和组”。

- 根据需要添加用户和组。

注意

必须将用户直接分配给应用或分配到应用的组中。 不支持嵌套组。 另请注意,即使快速访问中定义了现有的(重叠)应用程序段,访问分配也不会自动传输到新创建的 Enterprise App。 这一点很重要,因为你可能会遇到以下问题:在将应用段移动到企业应用时,通过快速访问成功访问应用的用户将被阻止访问,直到你专门将其访问权限分配给企业应用。 请允许15分钟,以便您的配置更改与全局安全访问客户端同步。

更新应用程序部分

可以随时添加或更新应用中包含的 FQDN 和 IP 地址。

- 登录 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“应用程序”>“企业应用程序”。

- 搜索并选择你的应用程序。

- 从边侧菜单中选择“网络访问属性”。

- 若要添加新的 FQDN 或 IP 地址,请选择“添加应用程序段”。

- 若要编辑现有应用,请从“目标类型”列中选择它。

使用全局安全访问客户端启用或禁用访问

可以使用全局安全访问客户端启用或禁用对全局安全访问应用的访问。 默认已选择此选项,但可以禁用它,以便应用段中包含的 FQDN 和 IP 地址不会通过服务进行隧道传输。

分配条件访问策略

针对每个应用的访问,条件访问策略在每个应用的应用程序级别进行配置。 可以从两个位置创建条件访问策略并将其应用到应用程序:

- 转到“全球安全访问(预览版)”>“应用程序”>“企业应用程序”。 选择一个应用程序,然后从侧边菜单中选择“条件访问”。

- 转到 Entra ID>条件访问>策略。 选择“+ 创建新策略”。

有关详细信息,请参阅将条件访问策略应用于专用访问应用。

启用 Microsoft Entra 专用访问

配置应用、添加专用资源、将用户分配到应用后,可以启用专用访问流量转发配置文件。 可以在配置“全局安全访问”应用之前启用配置文件,但如果不配置应用和配置文件,则不会转发任何流量。

- 登录 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“连接”>“流量转发”。

- 选择“专用访问配置文件”的切换开关。

此图演示了当尝试使用远程桌面协议连接到专用网络上的服务器时 Microsoft Entra 专用访问的工作方式。

| 步骤 | 说明 |

|---|---|

| 1 | 用户会启动与某个映射到目标服务器的 FQDN 的 RDP 会话。 GSA 客户端会截获流量并将其通过隧道传输到 SSE Edge。 |

| 2 | SSE Edge 会评估存储在 Microsoft Entra ID 中的策略,例如是否将用户分配给应用程序和条件访问策略。 |

| 3 | 一旦用户获得授权,Microsoft Entra ID 就会为专用访问应用程序颁发令牌。 |

| 4 | 流量与应用程序的访问令牌一起释放,继续前往专用访问服务。 |

| 5 | 专用访问服务会验证访问令牌,连接会中转到专用访问后端服务。 |

| 6 | 连接会中转到专用网络连接器。 |

| 7 | 专用网络连接器会执行 DNS 查询以标识目标服务器的 IP 地址。 |

| 8 | 专用网络上的 DNS 服务会发送响应。 |

| 9 | 专用网络连接器会将流量转发到目标服务器。 RDP 会话在经过协商(包括 RDP 身份验证)后建立。 |

后续步骤

要开始使用 Microsoft Entra 专用访问,下一步是启用专用访问流量转发配置文件。

有关专用访问的详细信息,请参阅以下文章: