你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

本文介绍如何组织使用条件访问策略来管理对开发框的访问。

Microsoft Dev Box 使用 Microsoft Intune 进行设备管理,从而集中控制设备配置、合规性策略和应用部署,以确保安全访问公司资源。 为了确保访问资源,Dev Box 会在创建资源时自动在 Intune 中注册新的开发框。

为了增强安全性,可以应用条件访问策略来控制谁可以访问 Dev Boxes 和从哪些位置访问。

条件访问通过在授予对内容的访问权限之前满足某些条件来保护系统中受管控的内容。 最简单的条件访问策略是 if-then 语句。 如果用户想要访问资源,他们必须完成一个操作。 条件访问策略是功能强大的工具,可帮助确保组织的设备安全且符合环境。

基于设备的条件访问:

- Intune 和 Microsoft Entra ID 协同工作,以确保只有托管且合规的设备才能使用 Dev Box。 策略包括基于网络访问控制的条件访问。

- 详细了解 Intune 的基于设备的条件访问。

基于应用的条件访问:

- Intune 和 Microsoft Entra ID 协同工作,以确保只有开发框用户才能访问托管应用(如Microsoft开发人员门户)。

- 通过 Intune 详细了解基于应用的条件访问。

先决条件

提供对 Dev Box 的访问权限

你的组织可能从条件访问策略开始,默认情况下,不允许任何访问。 可以设置条件访问策略,允许开发人员通过指定可连接的条件来访问其开发框。

可以通过 Intune 或Microsoft Entra ID 配置条件访问策略。 每个路径都会转到配置窗格。

方案 1:允许从受信任网络访问开发箱

你想要允许访问开发箱,但仅限从指定的网络(例如办公室或受信任供应商的位置)进行访问。

定义位置

执行以下步骤:

至少以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“条件访问”>“命名位置”。

选择要创建的位置类型:

- 国家/地区位置

- IP 范围位置

为位置命名。

提供 IP 范围,或为要指定的位置选择国家/地区。

- 如果选择 IP 范围,可选择性地选择“标记为可信位置”。>

- 如果选择 “国家/地区”,可以选择包括未知区域。

选择 创建。

有关详细信息,请参阅 Microsoft Entra 条件访问中的位置条件是什么?。

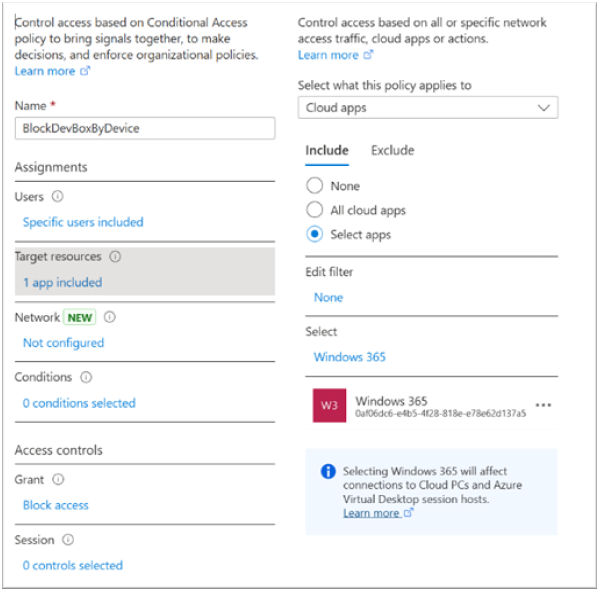

创建新策略

执行以下步骤:

至少以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”“条件访问”>“策略”。>

选择“新策略”。

为策略指定名称。 对条件访问策略使用有意义的命名约定。

在 “分配”下,选择 “用户”或“工作负荷标识”

- 在“包括”下,选择“所有用户”。

- 在 “排除”下,选择“ 用户和组”。 选择组织的紧急访问帐户。

在“目标资源”>“云应用”>“包括”下,选择“所有云应用”。

在 “网络”下:

- 将“配置”设置为“是”。

- 在 “排除”下,选择 “所选网络和位置”。

- 选择您为您的组织创建的地点。

- 选择 选择。

在 “访问控制”下,选择“ 阻止访问>选择”。

确认设置,然后将“启用策略”设置为“仅限报告”。

选择“创建”以创建策略。

使用“仅报告”模式确认策略是否按预期工作。 确认策略是否正常工作,然后启用它。

有关如何配置条件访问策略以阻止访问的信息,请参阅 条件访问:按位置阻止访问。

方案 2:允许访问开发人员门户

你希望仅允许开发人员访问开发人员门户。 开发人员应该通过开发人员门户访问和管理其开发箱。

创建新策略

注意

应用程序“Microsoft 开发人员门户”已更名自 Fidalgo Dev Portal Public,因此某些租户可能仍会看到以前的名称。 即使他们看到不同的名称,它们仍然具有相同的应用程序 ID,因此它是正确的应用。 如果想要尝试修复此命名问题,请删除并读取应用的租户服务主体。

执行以下步骤:

至少以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”“条件访问”>“策略”。>

选择“新策略”。

为策略指定名称。 对条件访问策略使用有意义的命名约定。

在“分配”下,选择“用户或工作负载标识”。

- 在“包括”下,选择“Dev Box 用户”。

- 在“排除”中,选择用户和组,然后选择组织的紧急访问帐户。

在“目标资源”“云应用”>“包含”下,选择“Microsoft 开发人员门户”“Fidalgo Dataplane Public”>“Windows Azure 服务管理 API”>>。

在 “访问控制”下,选择“ 允许访问 ”,然后选择 “选择”。

确认设置,然后将“启用策略”设置为“仅限报告”。

选择“创建”以创建策略。

使用“仅报告”模式确认策略是否按预期工作。 确认策略是否正常工作,然后启用它。

注意

阻止策略配置不当可能会导致组织被锁定。可以配置紧急访问帐户,以防止出现租户范围的帐户锁定。 在极少数情况下,所有管理员都被锁定在租户外,你可以使用紧急访问管理帐户登录租户,以采取措施来恢复访问。

Dev Box 所需的应用

下表介绍了与 Dev Box 相关的应用。 您可以通过允许或阻止这些应用来自定义条件访问策略,以满足您组织的需求。

| 应用名称 | 应用标识 | 说明 |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | 打开 Microsoft 远程桌面以便检索用户的资源列表时,以及当用户在他们的开发环境中执行操作时(例如重新启动),将会使用该功能。 |

| Azure 虚拟桌面 | 9cdead84-a844-4324-93f2-b2e6bb768d07 | 用于在连接期间以及客户端向服务发送诊断信息时向网关进行身份验证。 也可能显示为 Windows 虚拟桌面。 |

| Microsoft 远程桌面 | a4a365df-50f1-4397-bc59-1a1564b8bb9c | 用于对开发箱的用户进行身份验证。 在预配策略中配置单一登录时是必需的。 |

| Windows Cloud 登录 | 270efc09-cd0d-444b-a71f-39af4910ec45 | 用于对开发箱的用户进行身份验证。 此应用取代了 Microsoft 远程桌面应用。 在预配策略中配置单一登录时是必需的。 |

| Windows Azure 服务管理 API | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | 用于查询用户可在其中创建开发箱的 DevCenter 项目。 |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | 用于通过 DevCenter REST API、Azure CLI 或Microsoft开发人员门户管理开发框和其他 DevCenter 资源。 |

| Microsoft开发人员门户 | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | 用于登录到Microsoft开发人员门户 Web 应用。 |

你可以根据自己的要求允许应用。 例如,可以允许 Fidalgo Dataplane Public 使用 DevCenter REST API、Azure CLI 或 Microsoft 开发人员门户来允许开发框管理。 下表列出了常见方案中使用的应用。

| 应用 | 在开发人员门户中登录和管理开发框 | 开发箱管理(创建/删除/停止等) | 通过浏览器进行连接 | 通过远程桌面进行连接 |

|---|---|---|---|---|

| Microsoft开发人员门户 | ||||

| Fidalgo Dataplane Public | ||||

| Windows Azure 服务管理 API | ||||

| Windows 365 | ||||

| Azure 虚拟桌面 | ||||

| Microsoft 远程桌面 |

有关如何配置条件访问策略的详细信息,请参阅 条件访问:用户、组和工作负荷标识。