可以使用基于 TLS 的 LDAP 来保护 Azure NetApp 文件卷与 Active Directory LDAP 服务器之间的通信。 可为 Azure NetApp 文件的 NFS、SMB 和双重协议卷启用基于 TLS 的 LDAP。

注意事项

- 对于分配给 Azure NetApp 文件 Active Directory 连接中指定的 AD 站点名称的每个 AD DS 域控制器,必须存在 DNS PTR 记录。

- 站点中的所有域控制器必须存在 PTR 记录,这样基于 TLS 的 AD DS LDAP 才能正常运行。

生成和导出根 CA 证书

如果你没有根 CA 证书,则需要生成一个证书,并将其导出以用于基于 TLS 的 LDAP 身份验证。

按照证书颁发机构截图中所述安装并配置 AD DS 证书颁发机构。

按照使用 MMC 管理单元查看证书的截图使用 MMC 管理单元和证书管理器工具。

使用“证书管理器”插件查找本地设备的根证书或签发证书。 应通过以下设置之一运行“证书管理”管理单元命令:- 一个已加入域并已安装根证书的基于 Windows 的客户端

- 域中包含根证书的另一台计算机

导出根 CA 证书。

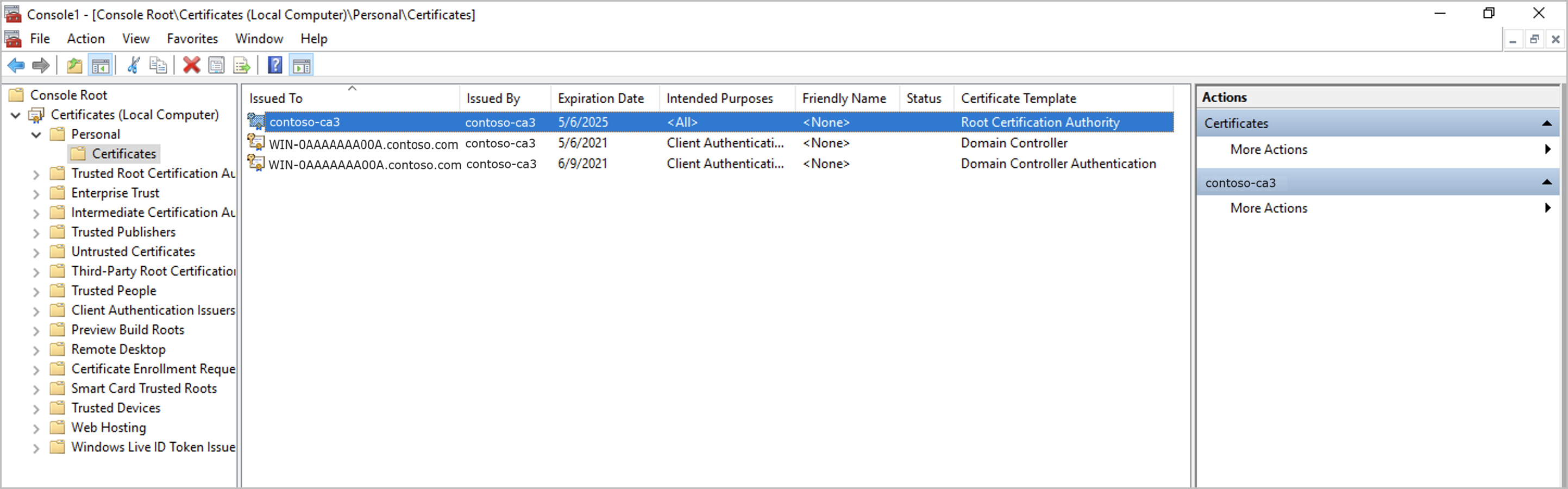

可以从“个人”或“受信任的根证书颁发机构”目录导出根 CA 证书。 下图显示了个人根证书颁发机构目录:

。

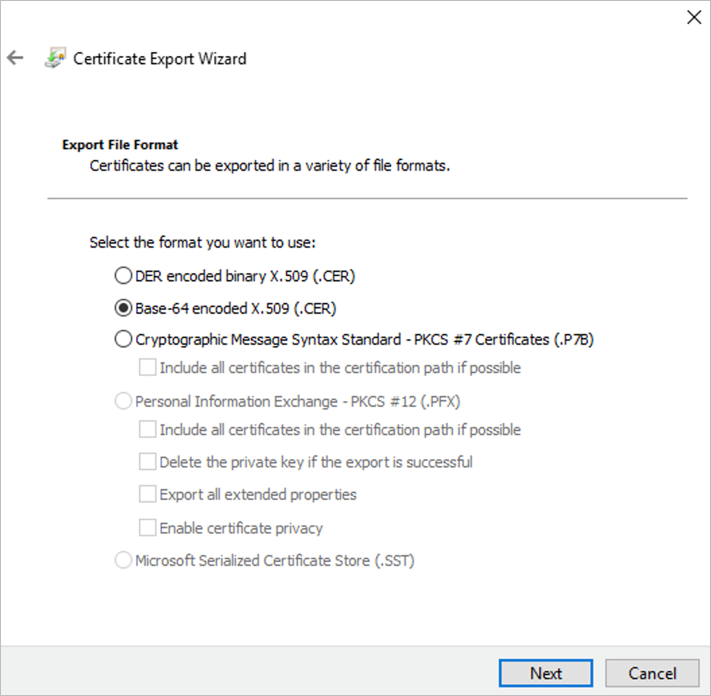

。确保以 Base-64 编码的 X.509 (.CER) 格式导出证书:

启用基于 TLS 的 LDAP 并上传根 CA 证书

转到用于卷的 NetApp 帐户,然后选择“Active Directory 连接”。 然后选择“加入”以创建新的 AD 连接,或选择“编辑”以编辑现有的 AD 连接。

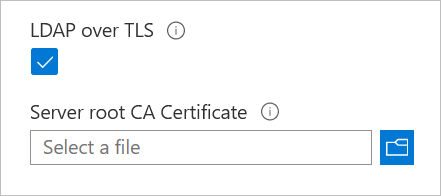

在出现的“加入 Active Directory”或“编辑 Active Directory”窗口中,选中“基于 TLS 的 LDAP”复选框为卷启用基于 TLS 的 LDAP。 然后选择“服务器根 CA 证书”,并上传生成的根 CA 证书以用于基于 TLS 的 LDAP。

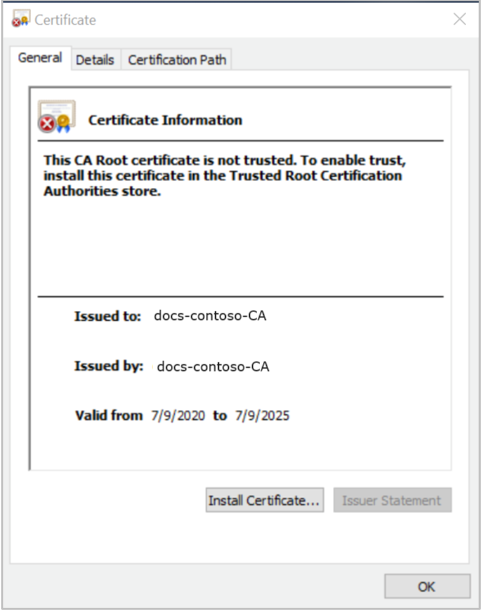

确保 DNS 可以解析证书颁发机构名称。 此名称显示在证书上的“颁发者”(英文版中为“Issued By”或“Issuer”)字段中:

如果上传了无效的证书,并且你有现有的 AD 配置、SMB 卷或 Kerberos 卷,则会发生如下所示的错误:

Unable to validate the LDAP client configuration from LDAP server, please check connectivity or LDAP settings under AD connection.

若要解决该错误状态,请将有效的根 CA 证书上传到你的 NetApp 帐户,这是 Windows Active Directory LDAP 服务器要求的,用于 LDAP 身份验证。

禁用基于 TLS 的 LDAP

禁用基于 TLS 的 LDAP 会停止加密向 Active Directory(LDAP 服务器)进行的 LDAP 查询。 对于现有的 ANF 卷,不存在其他需要注意的事项,也不会产生其他影响。

转到用于卷的 NetApp 帐户,然后选择“Active Directory 连接”。 然后选择“编辑”以编辑现有的 AD 连接。

在显示的“编辑 Active Directory”窗口中,取消选择“基于 TLS 的 LDAP”复选框,然后选择“保存”来为卷禁用基于 TLS 的 LDAP。