Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El proxy de aplicación Microsoft Entra proporciona acceso remoto seguro a aplicaciones web locales. Después de un inicio de sesión único en Microsoft Entra ID, los usuarios pueden acceder tanto a las aplicaciones en la nube como a las locales mediante una dirección URL externa o un portal de aplicaciones interno. Por ejemplo, el proxy de aplicación puede proporcionar acceso remoto e inicio de sesión único a Escritorio remoto, SharePoint, Teams, Tableau, Qlik y aplicaciones de línea de negocio (LOB).

Microsoft Entra proxy de aplicación es:

Fácil de usar. Los usuarios pueden acceder a sus aplicaciones locales del mismo modo que acceden a Microsoft 365 y otras aplicaciones SaaS integradas con Microsoft Entra ID. No es necesario cambiar ni actualizar las aplicaciones para que funcionen con el proxy de aplicación.

Seguro. Las aplicaciones locales pueden usar controles de autorización y análisis de seguridad de Azure. Por ejemplo, las aplicaciones locales pueden usar acceso condicional y verificación en dos pasos. El proxy de aplicación no requiere que abra conexiones entrantes a través del firewall.

Rentable. Normalmente, las soluciones locales requieren que configure y mantenga zonas desmilitarizadas (DMZ), servidores perimetrales u otras infraestructuras complejas. El proxy de aplicación se ejecuta en la nube, lo que facilita el uso. Para usar el proxy de aplicación, no es necesario cambiar la infraestructura de red ni instalar más dispositivos en el entorno local.

Sugerencia

Si ya tiene el identificador de Entra de Microsoft, puede usarlo como un plano de control para permitir el acceso sin problemas y seguro a las aplicaciones locales.

Aunque no es completa, en la lista se muestran ejemplos de uso del proxy de aplicación en un escenario de coexistencia híbrida:

- Publicar aplicaciones web locales externamente de forma simplificada sin una red perimetral

- Admitir el inicio de sesión único (SSO) en todos los dispositivos, recursos y aplicaciones en la nube y locales

- Compatibilidad con la autenticación multifactor para aplicaciones en la nube y en el entorno local

- Uso rápido de características en la nube con la seguridad de Microsoft Cloud

- Centralizar la administración de las cuentas de usuario

- Centralizar el control de la identidad y seguridad

- Agregar o quitar automáticamente el acceso del usuario a las aplicaciones en función de la pertenencia a grupos

En este artículo se explica cómo Microsoft Entra ID y el proxy de aplicación ofrecen a los usuarios remotos una experiencia de inicio de sesión único (SSO). Los usuarios se conectan de forma segura a las aplicaciones locales sin una VPN ni servidores de doble conexión ni reglas de firewall. Este artículo le ayudará a comprender cómo el proxy de aplicación lleva las funcionalidades y ventajas de seguridad de la nube a las aplicaciones web locales. También se describe la arquitectura y las topologías que son posibles.

Sugerencia

El proxy de aplicación incluye tanto el servicio de proxy de aplicación, que se ejecuta en la nube como el conector de red privada, que se ejecuta en un servidor local. Microsoft Entra ID, el servicio de proxy de aplicación y el conector de red privada funcionan juntos para pasar de forma segura el token de inicio de sesión de usuario de Microsoft Entra ID a la aplicación web.

El proxy de aplicación funciona con:

- Aplicaciones web que usan la autenticación integrada de Windows para la autenticación.

- Aplicaciones web que usan el acceso basado en formularios o basado en encabezados.

- API web que desea exponer a aplicaciones sofisticadas de diferentes dispositivos

- Aplicaciones que se hospedan detrás de una puerta de enlace de escritorio remoto.

- Aplicaciones cliente enriquecidas que se integran con la biblioteca de autenticación de Microsoft (MSAL).

El proxy de aplicación admite el inicio de sesión único. Para más información sobre los métodos admitidos, consulte Elección de un método de inicio de sesión único.

Acceso remoto en el pasado

Anteriormente, el plano de control para proteger los recursos internos frente a atacantes y facilitar el acceso a los usuarios remotos se encontraba en la red perimetral o DMZ. Pero las soluciones VPN y de proxy inverso implementadas en la red perimetral que utilizan los clientes externos para acceder a los recursos corporativos no son adecuadas para el mundo de la nube. Normalmente, tienen las siguientes desventajas:

- Aumento de los costos de hardware

- Mantener la seguridad (aplicación de revisiones, monitoreo de puertos, etc.)

- Autenticación de usuarios en el perímetro

- Autenticación de usuarios en servidores web en la red perimetral

- Mantenga el acceso VPN para los usuarios remotos con la distribución y configuración del software cliente VPN. Además, el mantenimiento de los servidores unidos al dominio en la red perimetral, que pueden ser vulnerables a ataques del exterior.

En la nube de hoy en día, Microsoft Entra ID es el más adecuado para controlar quién y qué entra en su red. Microsoft Entra Application Proxy se integra con las tecnologías modernas de autenticación y basadas en la nube, como las aplicaciones SaaS y los proveedores de identidades. Esta integración permite a los usuarios el acceso a las aplicaciones desde cualquier lugar. El proxy de aplicación no solo es más adecuado para el área de trabajo digital actual, sino que es más seguro que las soluciones VPN y de proxy inverso, y más fácil de implementar. Los usuarios remotos pueden acceder a sus aplicaciones locales del mismo modo en que acceden a Microsoft 365 y otras aplicaciones SaaS integradas con Microsoft Entra AD. No es necesario cambiar ni actualizar las aplicaciones para que funcionen con el proxy de aplicación. El proxy de aplicación no necesita que abra conexiones entrantes a través del firewall. Con el proxy de aplicación y, simplemente se configura y se olvida.

El futuro de acceso remoto

En el área de trabajo digital actual, los usuarios acceden a las aplicaciones y trabajan desde cualquier lugar mediante varios dispositivos. El factor constante es la identidad del usuario. Comience a proteger la red mediante la administración de identidades de Microsoft Entra como plano de control de seguridad. Este modelo basado en identidad incluye estos componentes:

- Un proveedor de identidades para realizar el seguimiento de los usuarios y de la información relacionada con el usuario.

- Un directorio de dispositivos para mantener una lista de los dispositivos que tienen acceso a los recursos corporativos. Este directorio incluye la información de dispositivo correspondiente (por ejemplo, tipo de dispositivo, integridad, etc.).

- El servicio de evaluación de directivas comprueba si los usuarios y dispositivos cumplen las directivas de seguridad establecidas por los administradores.

- La capacidad de conceder o denegar el acceso a los recursos de la organización. Microsoft Entra ID realiza un seguimiento de los usuarios que acceden a las aplicaciones web publicadas de forma local y en la nube. Proporciona un punto central para administrar estas aplicaciones. Para mejorar la seguridad, habilite el acceso condicional de Microsoft Entra. Esta característica garantiza que solo las personas adecuadas accedan a las aplicaciones estableciendo condiciones para la autenticación y el acceso.

Nota:

El proxy de aplicación de Microsoft Entra reemplaza las VPN o los servidores proxy inversos para los usuarios remotos que acceden a los recursos internos. No está diseñado para usuarios internos en la red corporativa. Cuando los usuarios internos usan el proxy de aplicación innecesariamente, puede provocar problemas de rendimiento inesperados.

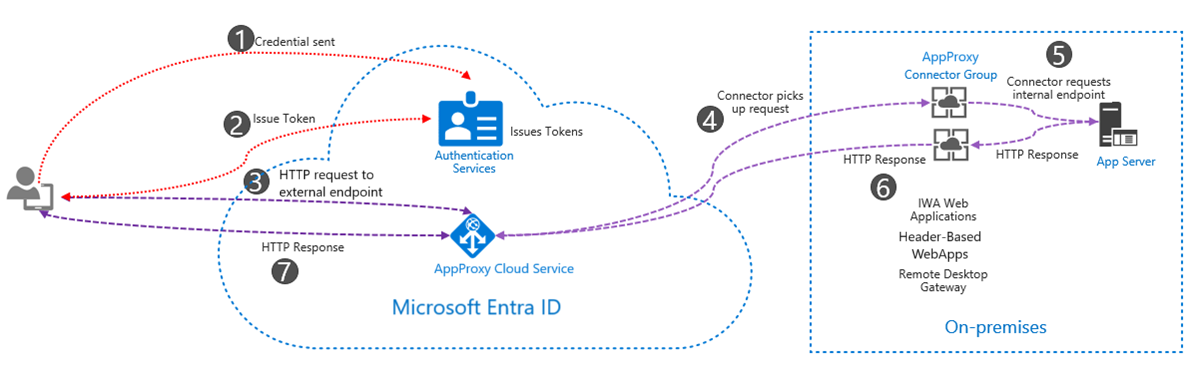

Información general sobre cómo funciona el proxy de aplicación

En el diagrama se muestra cómo Microsoft Entra ID y el proxy de aplicación funcionan conjuntamente para proporcionar inicio de sesión único a aplicaciones locales.

- Un usuario se dirige a la página de inicio de sesión de Microsoft Entra después de acceder a la aplicación a través de un punto de conexión.

- Microsoft Entra ID envía un token al dispositivo cliente del usuario después de iniciar sesión correctamente.

- El cliente envía el token al servicio del proxy de aplicación. El servicio recupera el nombre principal de usuario (UPN) y el nombre de entidad de seguridad (SPN) del token. Después, el proxy de aplicación envía la solicitud al conector.

- El conector realiza la autenticación de inicio de sesión único (SSO) necesaria en nombre del usuario.

- El conector envía la solicitud a la aplicación local.

- La respuesta se envía a través del conector y el servicio proxy de aplicación al usuario.

Nota:

Al igual que la mayoría de los agentes híbridos de Microsoft Entra, el conector de red privada no requiere que abra conexiones entrantes a través del firewall. El tráfico de usuario del paso 3 finaliza en el servicio de proxy de aplicación. El conector de red privada, que reside en la red privada, es responsable del resto de la comunicación.

| Componente | Descripción |

|---|---|

| Punto de conexión | El punto de conexión es una dirección URL o un portal de usuario final. Los usuarios pueden acceder a aplicaciones fuera de la red mediante el acceso a una dirección URL externa. Los usuarios dentro de la red pueden acceder a la aplicación a través de una dirección URL o un portal del usuario final. Cuando los usuarios usan uno de estos puntos de conexión, se autentican en Microsoft Entra ID y, luego, se enrutan a través del conector a la aplicación local. |

| Microsoft Entra ID | Microsoft Entra ID realiza la autenticación mediante el directorio de inquilino almacenado en la nube. |

| Servicio del proxy de aplicación | Este servicio del proxy de aplicación se ejecuta en la nube como parte de Microsoft Entra ID. Pasa el token de inicio de sesión del usuario al conector de red privada. El proxy de aplicación reenvía los encabezados accesibles en la solicitud y establece los encabezados según su protocolo, en la dirección IP del cliente. Si la solicitud entrante al proxy ya tiene ese encabezado, la dirección IP del cliente se agrega al final de la lista separada por comas que es el valor del encabezado. |

| Conector de red privada | El conector es un agente ligero que se ejecuta en un servidor de Windows dentro de la red. El conector administra la comunicación entre el servicio del proxy de aplicación en la nube y la aplicación local. El conector solo usa conexiones salientes, por lo que no es necesario abrir puertos de entrada en redes accesibles desde Internet. Los conectores no tienen estado y extraen la información de la nube según sea necesario. Para obtener más información sobre los conectores, como el equilibrio de carga y la autenticación, vea Descripción de los conectores de red privada de Microsoft Entra. |

| Active Directory (AD) | Active Directory se ejecuta en el entorno local para realizar la autenticación de las cuentas de dominio. Cuando se configura el inicio de sesión único, el conector se comunica con AD para realizar cualquier autenticación adicional necesaria. |

| Aplicación local | Por último, el usuario puede acceder a una aplicación local. |

El proxy de aplicación es un servicio de Microsoft Entra que se configura en el Centro de administración de Microsoft Entra. Le permite publicar un punto de conexión de dirección URL de HTTP/HTTPS público externo en Azure Cloud, que se conecta a la dirección URL de un servidor de aplicaciones interno de la organización. Estas aplicaciones web locales pueden integrarse con Microsoft Entra para admitir el inicio de sesión único. Después, los usuarios pueden acceder a las aplicaciones web locales del mismo modo en que lo hacen a Microsoft 365 y otras aplicaciones SaaS.

El servicio de proxy de aplicación se ejecuta en la nube, el conector de red privada funciona como un agente ligero en un servidor local y el identificador de Microsoft Entra actúa como proveedor de identidades. Juntos, estos componentes permiten a los usuarios acceder a aplicaciones web locales con una experiencia de inicio de sesión único sin problemas.

Una vez autenticado un usuario, los usuarios externos pueden acceder a las aplicaciones web locales mediante una dirección URL para mostrar o Mis aplicaciones desde sus dispositivos de escritorio o iOS/MAC. Por ejemplo, el proxy de aplicación puede proporcionar acceso remoto e inicio de sesión único para Escritorio remoto, sitios de SharePoint, Tableau, Qlik y Outlook en la web, así como aplicaciones de línea de negocio (LOB).

Autenticación

Existen varias formas de configurar una aplicación para el inicio de sesión único; el método que se seleccione depende de la autenticación que emplee la aplicación. El proxy de aplicación admite los siguientes tipos de aplicaciones:

- Aplicaciones web

- API web que desea exponer a aplicaciones sofisticadas de diferentes dispositivos

- Aplicaciones que se encuentran detrás de una puerta de enlace de escritorio remoto

- Aplicaciones cliente enriquecidas que se integran con la biblioteca de autenticación de Microsoft (MSAL).

El proxy de aplicación funciona con aplicaciones que utilizan el siguiente protocolo de autenticación nativo:

- Autenticación integrada de Windows (IWA). Para la autenticación integrada de Windows (IWA), los conectores de red privada usan la delegación restringida de Kerberos (KCD) para autenticar a los usuarios en la aplicación Kerberos.

El proxy de aplicación también admite protocolos de autenticación con asociados que no son de Microsoft en escenarios de configuración específicos:

- Autenticación basada en encabezados. Este método usa PingAccess, un servicio de asociado que no es de Microsoft, para controlar la autenticación de las aplicaciones que se basan en encabezados.

- Autenticación basada en contraseña o en formularios. Con este método de autenticación, los usuarios inician sesión en la aplicación con un nombre de usuario y una contraseña la primera vez que acceden a ella. Después del primer inicio de sesión, Microsoft Entra proporciona el nombre de usuario y la contraseña a la aplicación. En este escenario, el identificador de Microsoft Entra controla la autenticación.

- Autenticación SAML. El inicio de sesión único basado en SAML es compatible con aplicaciones que usan protocolos de lenguaje de marcado de aserción de seguridad (SAML) 2.0 o WS-Federation. Con el inicio de sesión único de SAML, Microsoft Entra se autentica en la aplicación mediante la cuenta de Microsoft Entra del usuario.

Para más información sobre los métodos admitidos, consulte Elección de un método de inicio de sesión único.

Ventajas de seguridad

La solución de acceso remoto ofrecida por el proxy de aplicación y por Microsoft Entra admite varias ventajas de seguridad que los clientes pueden aprovechar, entre las que se incluyen:

Acceso autenticado. El proxy de aplicación usa la autenticación previa para asegurarse de que solo las conexiones autenticadas llegan a la red. Bloquea todo el tráfico sin un token válido para las aplicaciones configuradas con autenticación previa. Este enfoque reduce significativamente los ataques dirigidos al permitir que solo las identidades comprobadas accedan a las aplicaciones de back-end.

Acceso condicional. Se pueden aplicar controles de directiva más completos antes de que se establezcan las conexiones a la red. Con el acceso condicional, puede definir las restricciones sobre el tráfico que se permite que tenga acceso a las aplicaciones de back-end. Cree directivas que restrinjan los inicios de sesión en función de la ubicación, el nivel de autenticación y el perfil de riesgo del usuario. A medida que evoluciona el acceso condicional, se agregan más controles para proporcionar más seguridad, como la integración con Microsoft Defender for Cloud Apps. La integración de Defender for Cloud Apps permite configurar una aplicación local para la supervisión en tiempo real mediante el acceso condicional para supervisar y controlar las sesiones en tiempo real en función de las directivas de acceso condicional.

Terminación del tráfico. Todo el tráfico a la aplicación de backend se termina en el servicio del proxy de aplicación en la nube mientras que la sesión se restablece con el servidor backend. Esta estrategia de conexión significa que los servidores back-end no se exponen al tráfico HTTP directo. Están mejor protegidos frente a ataques doS dirigidos (denegación de servicio) porque el firewall no está bajo ataque.

Todo el acceso es de salida. Los conectores de red privada solo usan conexiones salientes al servicio de proxy de aplicación en la nube a través de los puertos 80 y 443. Sin conexiones de entrada, no hay necesidad de abrir puertos de firewall para conexiones o componentes de entrada en la red perimetral. Todas las conexiones son de salida y a través de un canal seguro.

Inteligencia basada en análisis de seguridad y Machine Learning (ML) . Dado que forma parte de Microsoft Entra ID, el proxy de aplicación puede usar Microsoft Entra ID Protection (requiere licencia Premium P2). Protección de id. de Microsoft Entra combina la inteligencia de seguridad de aprendizaje automático con las fuentes de distribución de datos procedentes de Unidad de crímenes digitales y Centro de respuestas de seguridad de Microsoft para identificar de forma proactiva las cuentas comprometidas. Protección de id. de Microsoft Entra ofrece protección en tiempo real de inicios de sesión de alto riesgo. Tiene en cuenta factores como los accesos desde dispositivos infectados, a través de redes anónimas o desde ubicaciones atípicas e improbables para aumentar el perfil de riesgo de una sesión. Este perfil de riesgo se usa para la protección en tiempo real. Muchos de estos informes y eventos ya están disponibles a través de una API para la integración con los sistemas de administración de eventos e información de seguridad (SIEM).

Acceso remoto en forma de servicio. No tiene que preocuparse sobre cómo mantener y aplicar revisiones a servidores locales para habilitar el acceso remoto. El proxy de aplicación es un servicio de escala de Internet que es propiedad de Microsoft, por lo que siempre obtendrá las actualizaciones y revisiones de seguridad más recientes. El software al que no se aplican revisiones sigue siendo objeto de un gran número de ataques. Según el Departamento de Seguridad Nacional, hasta el 85 por ciento de los ataques selectivos son evitables. Con este modelo de servicio, ya no tiene que llevar la pesada carga de administrar los servidores periféricos ni tener que luchar para aplicarles revisiones cuando sea necesario.

Integración con Intune. Con Intune, el tráfico corporativo se enruta por separado del tráfico de personal. El proxy de aplicación garantiza que se autentica el tráfico corporativo. El proxy de aplicación y la funcionalidad Intune Managed Browser también se pueden usar juntos para permitir a los usuarios remotos acceder de forma segura a sitios web internos desde dispositivos iOS y Android.

Hoja de ruta de la nube

Otra ventaja importante de la implementación del proxy de aplicación es la extensión de Microsoft Entra ID en el entorno local. De hecho, la implementación del proxy de aplicación es un paso clave para trasladar la organización y las aplicaciones a la nube. Al trasladarse a la nube y alejarse de la autenticación en el entorno local, se reduce la huella local y se utilizan las funcionalidades de administración de identidades de Microsoft Entra como el plano de control. Con actualizaciones mínimas o ninguna de las aplicaciones existentes, tiene acceso a funcionalidades en la nube, como el inicio de sesión único, la autenticación multifactor y la administración central. La instalación de los componentes necesarios en el proxy de aplicación es un proceso sencillo para establecer un marco de acceso remoto. Además, al pasar a la nube, tendrá acceso a las últimas características, actualizaciones y funcionalidades de Microsoft Entra, como la alta disponibilidad y la recuperación ante desastres.

Para obtener más información sobre la migración de las aplicaciones a Microsoft Entra ID, consulte Migración de las aplicaciones al identificador de Microsoft Entra ID.

Arquitectura

En el diagrama se ilustra de manera general cómo los servicios de autenticación de Microsoft Entra y el proxy de aplicación colaboran para proporcionar un inicio de sesión único en las aplicaciones locales a los usuarios.

- El usuario accede a la aplicación a través de un punto de conexión y se redirige a la página de inicio de sesión de Microsoft Entra. Las directivas de acceso condicional comprueban condiciones específicas para garantizar el cumplimiento de los requisitos de seguridad de la organización.

- Microsoft Entra ID envía un token al dispositivo cliente del usuario.

- El cliente envía el token al servicio de proxy de aplicación, que extrae el nombre principal de usuario (UPN) y el nombre de entidad de seguridad (SPN) del token.

- El proxy de aplicación reenvía la solicitud al conector de red privada.

- El conector controla cualquier otra autenticación necesaria (opcional en función del método de autenticación), recupera el punto de conexión interno del servidor de aplicaciones y envía la solicitud a la aplicación local.

- El servidor de aplicaciones responde y el conector devuelve la respuesta al servicio de proxy de aplicación.

- El servicio de proxy de aplicación entrega la respuesta al usuario.

El proxy de aplicación de Microsoft Entra está compuesto por el servicio de proxy de aplicación basado en la nube y un conector local. El conector atiende las solicitudes del servicio del proxy de aplicación y controla las conexiones con las aplicaciones internas. Es importante tener en cuenta que todas las comunicaciones se producen a través de la seguridad de la capa de transporte (TLS) y siempre se originan en el conector al servicio de proxy de aplicación. Es decir, las comunicaciones son exclusivamente de salida. El conector usa un certificado de cliente para autenticarse en el servicio del proxy de aplicación para todas las llamadas. La única excepción de la seguridad de la conexión es el momento de la instalación inicial, donde se establece el certificado de cliente. Para obtener más información, consulte proxy de aplicación en segundo plano.

Conector de red privada de Microsoft Entra

El proxy de aplicación usa el conector de red privada de Microsoft Entra. El acceso privado de Microsoft Entra usa el mismo conector. Para más información sobre los conectores, consulte conector de red privada de Microsoft Entra.

Otros casos de uso

Hasta ahora, nos centramos en el uso del proxy de aplicación para publicar aplicaciones locales externamente y habilitar el inicio de sesión único para todas las aplicaciones locales y en la nube. Sin embargo, el proxy de aplicación también admite otros casos de uso, entre los que se incluyen:

- Publicación de forma segura de API REST. Use el proxy de aplicación para crear un punto de conexión público para las API locales o hospedadas en la nube. Controlar la autenticación y la autorización sin abrir puertos de entrada. Obtenga más información en Habilitación de aplicaciones cliente nativas para interactuar con aplicaciones proxy y Proteger una API mediante OAuth 2.0 con el identificador de Entra de Microsoft y API Management.

- Servicios de Escritorio remoto(RDS). Las implementaciones estándar de Servicios de Escritorio remoto (RDS) requieren conexiones entrantes abiertas. Sin embargo, la implementación de RDS con el proxy de aplicación tiene una conexión de salida permanente desde el servidor que ejecuta el servicio de conexión. De esta forma, puede ofrecer más aplicaciones a los usuarios mediante la publicación de aplicaciones locales por medio de Servicios de Escritorio remoto. También puede reducir la superficie de ataque de la implementación con un conjunto limitado de controles de verificación en dos pasos y de acceso condicional a RDS.

- Publicación de aplicaciones que se conectan mediante WebSockets. La compatibilidad con Qlik Sense se encuentra en versión preliminar pública y se expandirá a otras aplicaciones en el futuro.

- Habilitación de las aplicaciones de cliente nativas para interactuar con el proxy de aplicaciones. Puede usar Microsoft Entra Application Proxy para publicar aplicaciones web, pero también se puede emplear para publicar aplicaciones cliente nativas configuradas con la Biblioteca de autenticación de Microsoft (MSAL). Las aplicaciones cliente son distintas de las aplicaciones web porque se instalan en un dispositivo, mientras a las aplicaciones web se accede mediante un explorador.

Conclusión

Las organizaciones se adaptan a los cambios rápidos en el trabajo y las herramientas. Los empleados usan sus propios dispositivos y dependen de aplicaciones de software como servicio (SaaS). Como resultado, la administración y la protección de datos se vuelven más complejas. Los datos ahora se mueven entre entornos locales y en la nube, mucho más allá de las fronteras tradicionales. Este cambio aumenta la productividad y la colaboración, pero también hace que la protección de datos confidenciales sea más difícil.

El proxy de aplicación de Microsoft Entra reduce la huella local al ofrecer acceso remoto como un servicio. Tanto si ya usa microsoft Entra ID para administrar usuarios en una configuración híbrida como si planea iniciar el recorrido en la nube, el proxy de aplicación simplifica el acceso remoto y mejora la seguridad.

Las organizaciones deben comenzar a sacar partido al proxy de aplicación hoy mismo para aprovecharse de las ventajas siguientes:

- Publicación de las aplicaciones locales externamente sin la sobrecarga asociada con el mantenimiento de la VPN tradicional u otras soluciones de publicación web locales y el enfoque de red perimetral

- Inicio de sesión único para todas las aplicaciones, ya sean Microsoft 365 u otras aplicaciones SaaS, incluidas las aplicaciones locales

- Seguridad de escala en la nube en la que Microsoft Entra usa Microsoft 365 para evitar el acceso no autorizado

- Integración con Intune para garantizar que el tráfico corporativo se ha autenticado

- Centralización de la administración de las cuentas de usuario

- Actualizaciones automáticas para asegurarse de que dispone de las últimas revisiones de seguridad

- Nuevas características a medida que se publican; la compatibilidad más reciente con el inicio de sesión único de SAML y la administración más granular de las cookies de aplicaciones