Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se proporcionan instrucciones paso a paso para configurar el cifrado de datos para un servidor flexible de Azure Database for PostgreSQL.

Importante

El único punto en el que puede decidir si desea usar una clave administrada por el sistema o una clave administrada por el cliente para el cifrado de datos, está en la creación del servidor. Una vez que tome esa decisión y cree el servidor, no puede cambiar entre las dos opciones.

En este artículo, aprenderá a crear un nuevo servidor y a configurar sus opciones de cifrado de datos. En el caso de los servidores existentes cuyo cifrado de datos está configurado para usar la clave de cifrado administrada por el cliente, aprenderá:

- Cómo seleccionar una identidad administrada asignada a un usuario diferente con la cual el servicio accede a la clave de cifrado.

- Cómo especificar una clave de cifrado diferente o cómo rotar la clave de cifrado que se usa actualmente para el cifrado de datos.

Para obtener información sobre el cifrado de datos en el contexto del servidor flexible de Azure Database for PostgreSQL, consulte cifrado de datos.

Configuración del cifrado de datos con claves administradas por el sistema durante el aprovisionamiento del servidor

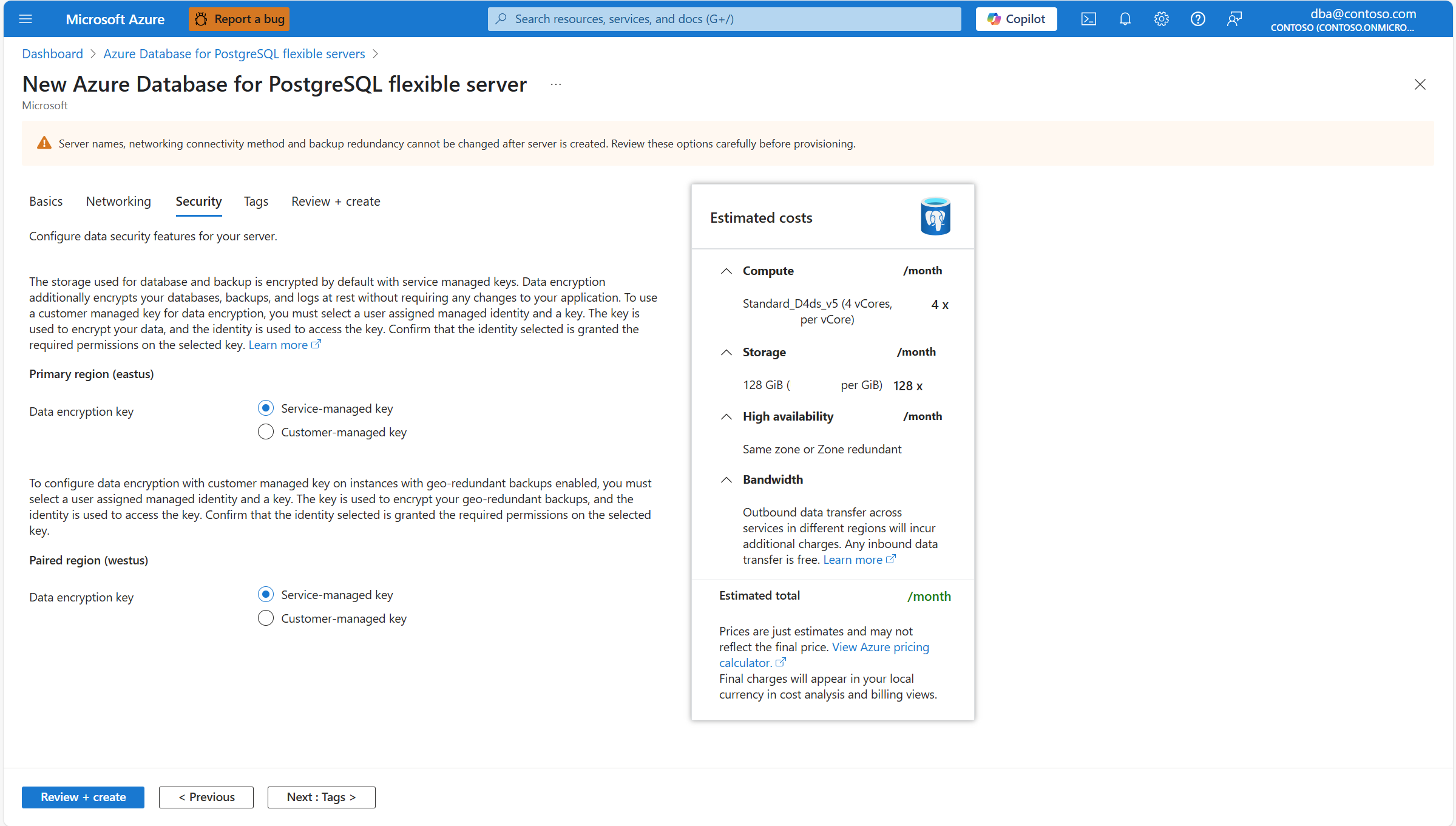

Mediante Azure Portal:

Durante el aprovisionamiento de un nuevo servidor flexible de Azure Database for PostgreSQL, el cifrado de datos se configura en la pestaña Seguridad . En Clave de cifrado de datos, seleccione el botón de radio Clave administrada por el servicio .

Si habilita el almacenamiento de copia de seguridad con redundancia geográfica para que se aprovisione junto con el servidor, el aspecto de la ficha Seguridad cambia ligeramente porque el servidor usa dos claves de cifrado independientes. Una para la región primaria en la que va a implementar el servidor y otra para la región emparejada a la que se replican de forma asincrónica las copias de seguridad del servidor.

Configuración del cifrado de datos con la clave administrada por el cliente durante el aprovisionamiento del servidor

Mediante Azure Portal:

Cree una identidad administrada asignada por el usuario si todavía no tiene una. Si el servidor tiene habilitadas copias de seguridad con redundancia geográfica, debe crear dos identidades diferentes. Cada una de esas identidades se usa para acceder a cada una de las dos claves de cifrado de datos.

Nota:

Aunque no es necesario, para mantener la resistencia regional, se recomienda crear la identidad administrada por el usuario en la misma región que el servidor. Si el servidor tiene habilitada la redundancia de copia de seguridad geográfica, se recomienda que la segunda identidad administrada por el usuario, usada para acceder a la clave de cifrado de datos para las copias de seguridad georredundantes, se cree en la región emparejada del servidor.

Cree una instancia de Azure Key Vault o cree un HSM administrado, si aún no tiene un almacén de claves creado. Asegúrese de cumplir los requisitos. Además, siga las recomendaciones antes de configurar el almacén de claves y antes de crear la clave y asignar los permisos necesarios a la identidad administrada asignada por el usuario. Si el servidor tiene habilitadas copias de seguridad con redundancia geográfica, debe crear un segundo almacén de claves. Ese segundo almacén de claves se usa para mantener la clave de cifrado de datos con la que se cifran las copias de seguridad copiadas en la región emparejada del servidor.

Nota:

El almacén de claves usado para mantener la clave de cifrado de datos debe implementarse en la misma región que el servidor. Y si el servidor tiene habilitada la copia de seguridad con redundancia geográfica, el almacén de claves que mantiene la clave de cifrado de datos para las copias de seguridad con redundancia geográfica se debe crear en la región emparejada del servidor.

Cree una clave en el almacén de claves. Si el servidor tiene habilitadas copias de seguridad con redundancia geográfica, necesita una clave en cada uno de los almacenes de claves. Con una de estas claves, ciframos todos los datos del servidor (incluidas todas las bases de datos de usuario y del sistema, los archivos temporales, los registros de servidor, los segmentos de registro de escritura previa y las copias de seguridad). Con la segunda clave, ciframos las copias de las copias de seguridad que se copian de forma asincrónica en la región emparejada del servidor.

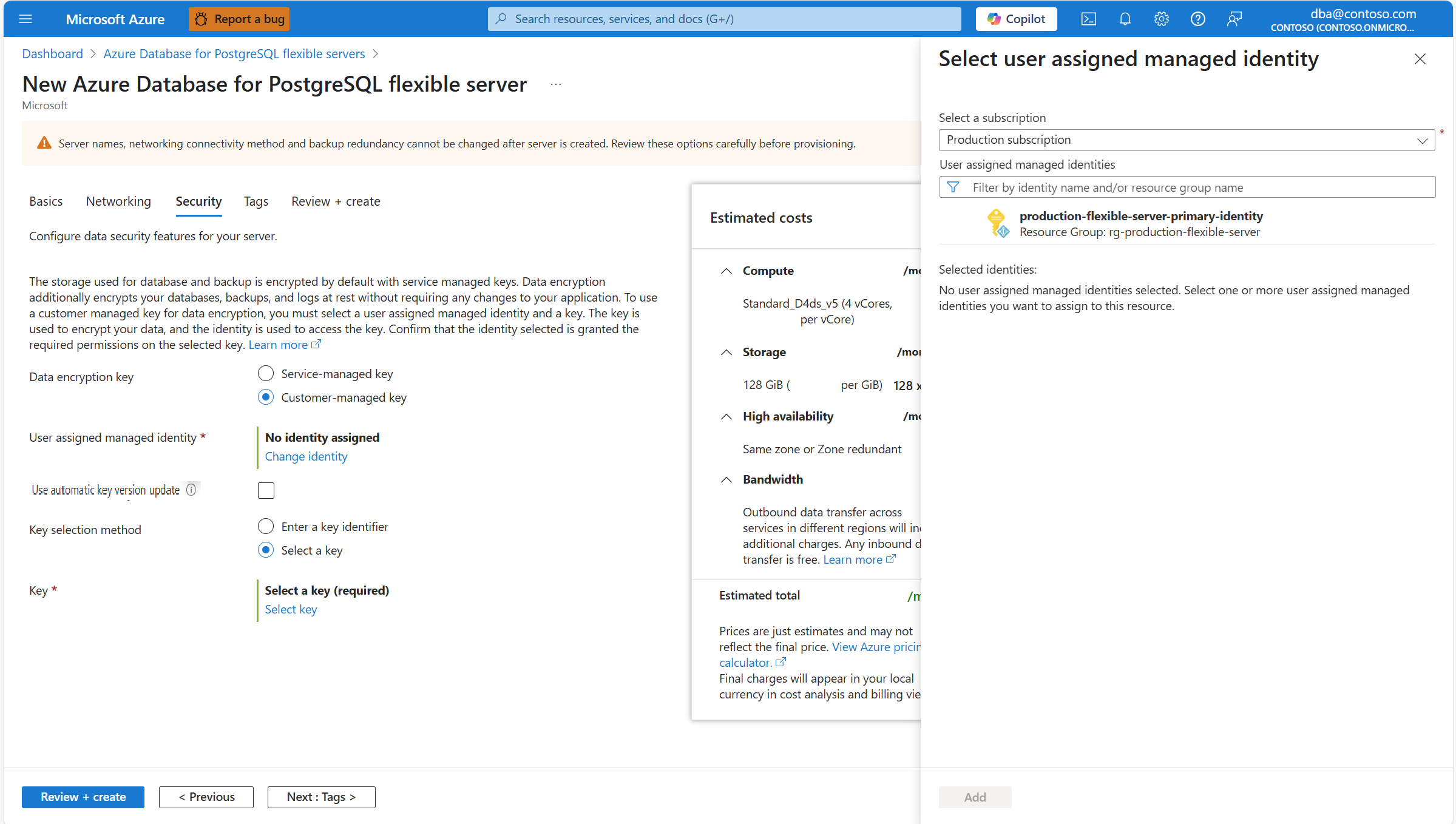

Durante el aprovisionamiento de un nuevo servidor flexible de Azure Database for PostgreSQL, el cifrado de datos se configura en la pestaña Seguridad . En Clave de cifrado de datos, seleccione el botón de radio Clave administrada por el cliente .

Si habilita el almacenamiento de copia de seguridad con redundancia geográfica para que se aprovisione junto con el servidor, el aspecto de la ficha Seguridad cambia ligeramente porque el servidor usa dos claves de cifrado independientes. Una para la región primaria en la que va a implementar el servidor y otra para la región emparejada a la que se replican de forma asincrónica las copias de seguridad del servidor.

En Identidad administrada asignada por el usuario, seleccione Cambiar identidad.

Entre la lista de identidades administradas asignadas por el usuario, seleccione la que desea que use el servidor para acceder a la clave de cifrado de datos almacenada en una instancia de Azure Key Vault.

Seleccione Agregar.

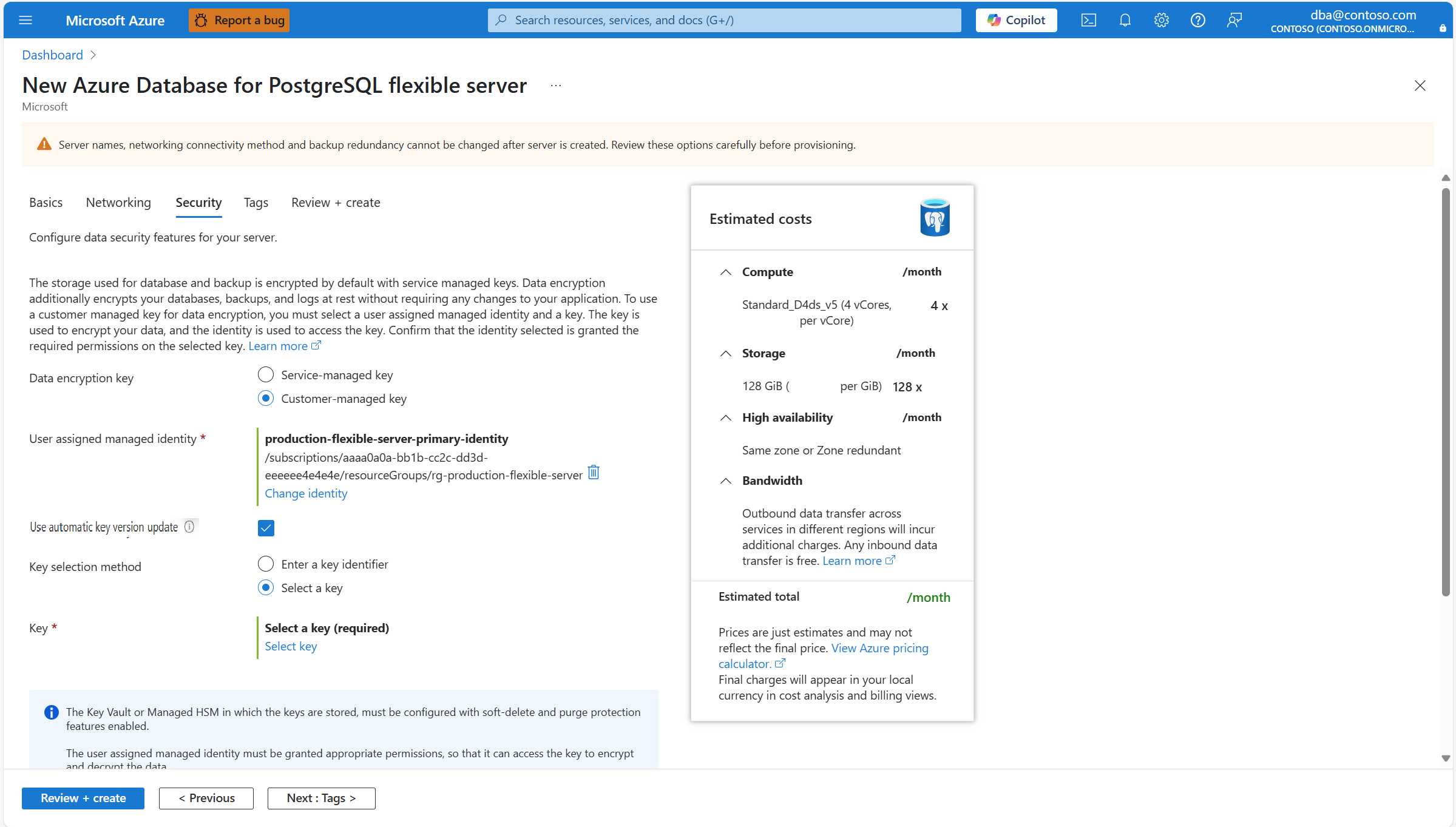

Seleccione Usar la versión menos clave, si prefiere permitir que el servicio actualice automáticamente la referencia a la versión más reciente de la clave elegida, siempre que la versión actual se gire manualmente o automáticamente. Para comprender las ventajas de usar claves sin versión, consulte claves administradas por el cliente sin versión.

Seleccione Seleccionar una clave.

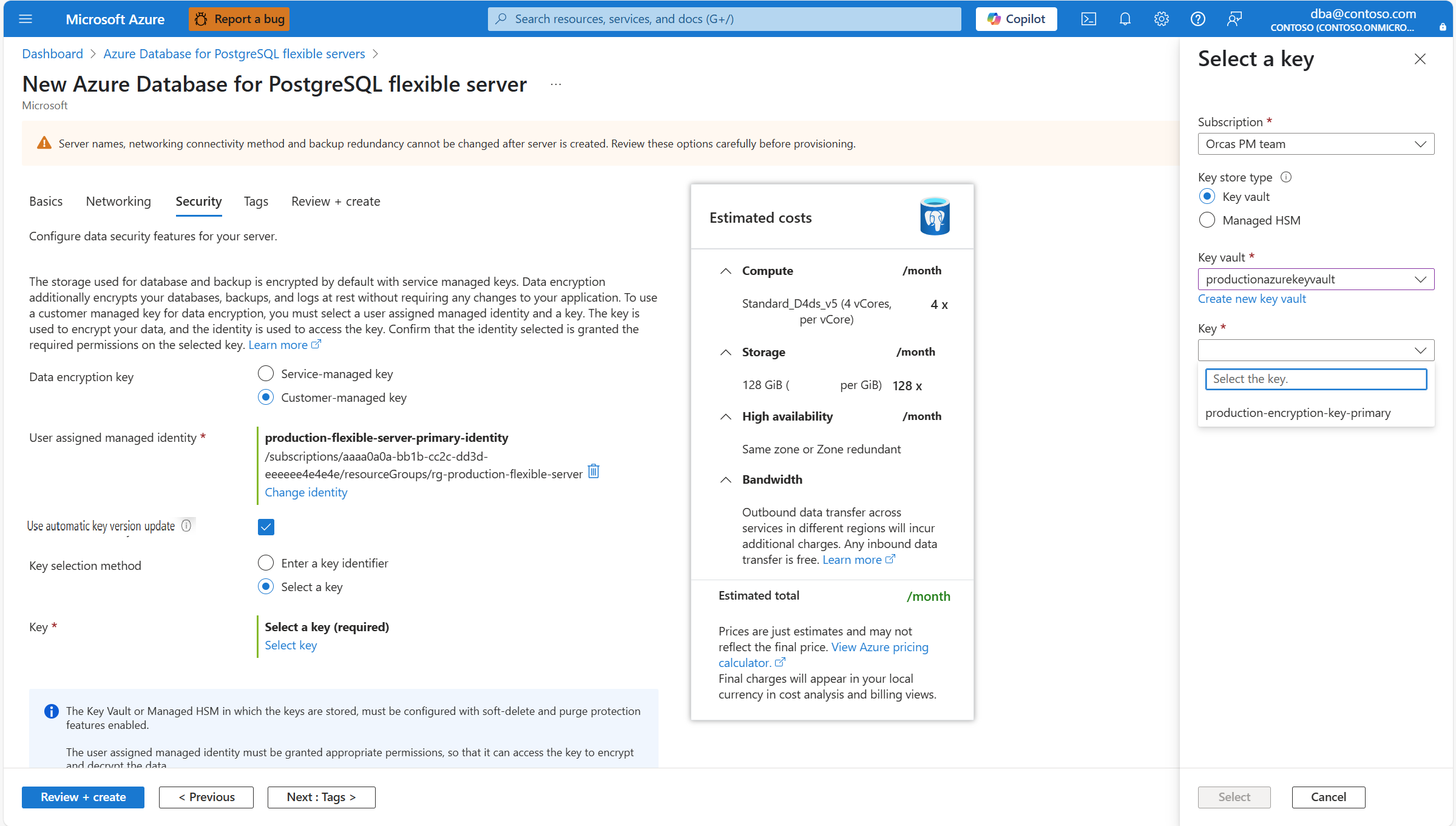

Suscripción se rellena automáticamente con el nombre de la suscripción en la que se va a crear el servidor. El almacén de claves que mantiene la clave de cifrado de datos debe existir en la misma suscripción que el servidor.

En Tipo de almacén de claves, seleccione el botón de opción correspondiente al tipo de almacén de claves en el que planea almacenar la clave de cifrado de datos. En este ejemplo, se elige Almacén de claves, pero la experiencia es similar si elige HSM administrado.

Expanda Almacén de claves (o HSM administrado, si seleccionó ese tipo de almacenamiento) y seleccione la instancia en la que existe la clave de cifrado de datos.

Nota:

Al expandir el cuadro desplegable, muestra No hay elementos disponibles. Tarda unos segundos hasta que se enumeran todas las instancias del almacén de claves que se implementan en la misma región que el servidor.

Expanda Clave y seleccione el nombre de la clave que desea usar para el cifrado de datos.

Si no ha seleccionado Usar versión menos clave, también debe seleccionar una versión específica de la clave. Para ello, expanda Versión y seleccione el identificador de la versión de la clave que desea usar para el cifrado de datos.

Elija Seleccionar.

Configure todas las demás opciones del nuevo servidor y seleccione Revisar y crear.

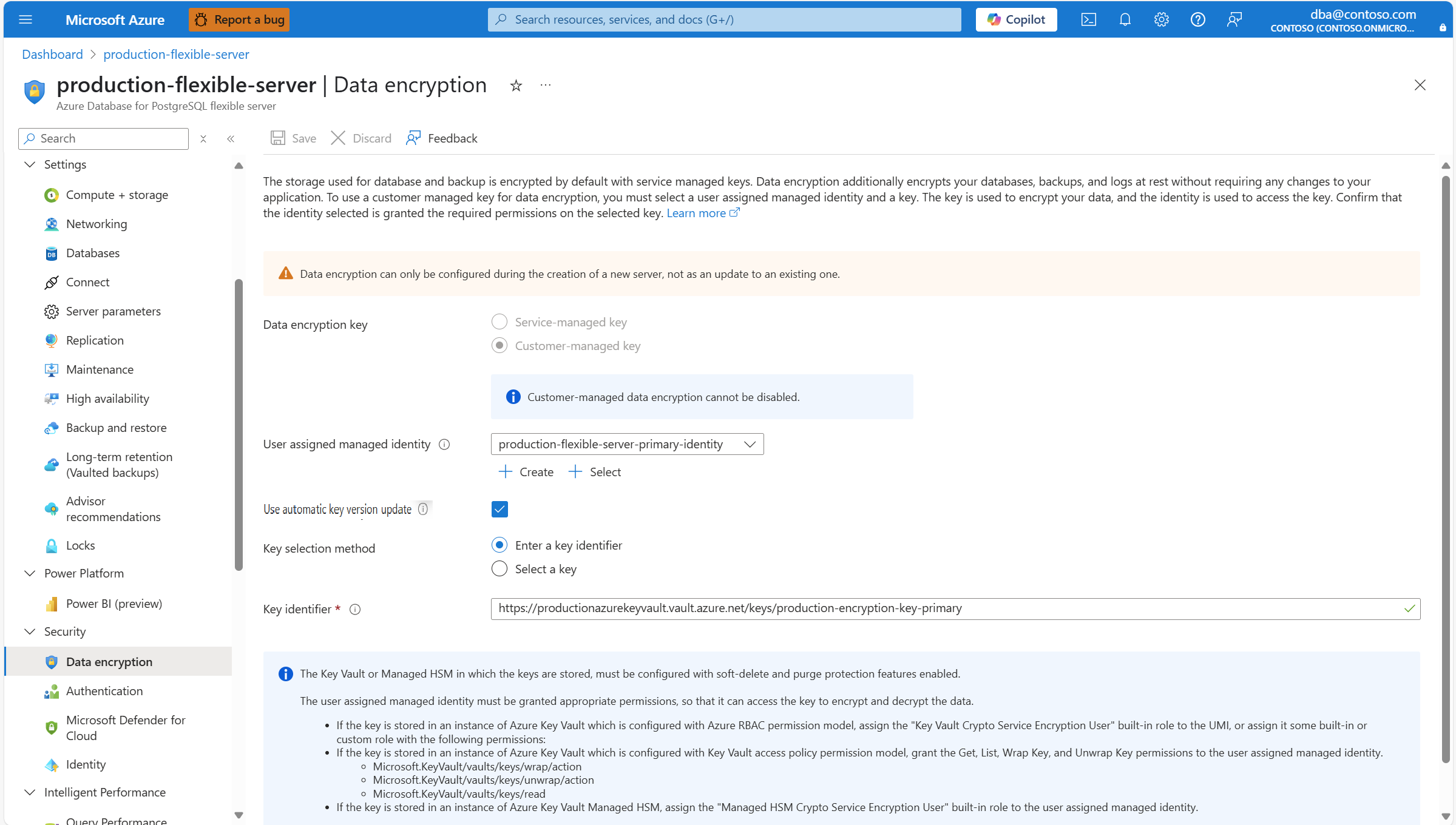

Configuración del cifrado de datos con la clave administrada por el cliente en servidores existentes

El único punto en el que puede decidir si desea usar una clave administrada por el sistema o una clave administrada por el cliente para el cifrado de datos, está en la creación del servidor. Una vez que tome esa decisión y cree el servidor, no puede cambiar entre las dos opciones. La única alternativa, si desea cambiar de una a otra, requiere restaurar cualquiera de las copias de seguridad del servidor disponibles en un nuevo servidor. Al configurar la restauración, puede cambiar la configuración de cifrado de datos del nuevo servidor.

En el caso de los servidores existentes que se implementaron con cifrado de datos mediante una clave administrada por el cliente, puede realizar varios cambios de configuración. Los elementos que se pueden cambiar son las referencias a las claves usadas para el cifrado y las referencias a las identidades administradas asignadas por el usuario usadas por el servicio para acceder a las claves guardadas en los almacenes de claves.

Debe actualizar las referencias que el servidor flexible de Azure Database for PostgreSQL tiene en una clave:

- Cuando se rota la clave almacenada en el almacén de claves, ya sea manual o automática, y el servidor flexible de Azure Database for PostgreSQL apunta a una versión específica de la clave. Si apuntas a una clave, pero no a una versión específica de la clave (es decir, cuando tienes habilitada Usar clave sin versión), el servicio se encargará de hacer referencia automáticamente a la versión más actual de la clave, siempre que la clave se rote manual o automáticamente.

- Si desea usar la misma clave o una clave diferente almacenada en un almacén de claves diferente.

Debe actualizar las identidades de usuario administradas asignadas que son utilizadas por su servidor flexible de Azure Database for PostgreSQL para acceder a las claves de cifrado.

- Siempre que quiera usar una identidad diferente.

Mediante Azure Portal:

Seleccione su servidor flexible de Azure Database for PostgreSQL.

En el menú de recursos, en Seguridad, seleccione Cifrado de datos.

Para cambiar la identidad administrada asignada por el usuario con la que el servidor accede al almacén de claves en el que se mantiene la clave, expanda la lista desplegable Identidad administrada asignada por el usuario y seleccione cualquiera de las identidades disponibles.

Nota:

Las identidades que se muestran en el cuadro combinado son exclusivamente las asignadas a su servidor flexible de Azure Database para PostgreSQL. Aunque no es necesario, para mantener la resistencia regional, se recomienda seleccionar identidades administradas por el usuario en la misma región que el servidor. Si el servidor tiene habilitada la copia de seguridad con redundancia geográfica, se recomienda que la segunda identidad administrada por el usuario usada para acceder a la clave de cifrado de datos para las copias de seguridad con redundancia geográfica exista en la región emparejada del servidor.

Si la identidad administrada asignada por el usuario que desea usar para acceder a la clave de cifrado de datos no está asignada al servidor flexible de Azure Database for PostgreSQL y ni siquiera existe como un recurso de Azure con su objeto correspondiente en Microsoft Entra ID, puede crearla seleccionando Crear.

En el panel Crear identidad administrada asignada por el usuario, complete los detalles de la identidad administrada asignada por el usuario que desea crear y asigne automáticamente al servidor flexible de Azure Database for PostgreSQL para acceder a la clave de cifrado de datos.

Si la identidad administrada asignada por el usuario que desea usar para acceder a la clave de cifrado de datos no está asignada al servidor flexible de Azure Database for PostgreSQL, pero existe como un recurso de Azure con su objeto correspondiente en Microsoft Entra ID, puede asignarla seleccionando Seleccionar.

Entre la lista de identidades administradas asignadas por el usuario, seleccione la que desea que use el servidor para acceder a la clave de cifrado de datos almacenada en una instancia de Azure Key Vault.

Seleccione Agregar.

Seleccione Usar la versión menos clave, si prefiere permitir que el servicio actualice automáticamente la referencia a la versión más reciente de la clave elegida, siempre que la versión actual se gire manualmente o automáticamente. Para comprender las ventajas de usar claves sin versión, consulte Llaves gestionadas por el cliente sin versión.

Si gira la clave y no tiene habilitada la opción Usar la clave sin versión. O bien, si desea usar una clave diferente, debe actualizar el servidor flexible de Azure Database for PostgreSQL para que apunte a la nueva versión de la clave o a la nueva clave. Para ello, puede copiar el identificador de recurso de la clave y pegarlo en el cuadro Identificador de clave.

Si el usuario que accede a Azure Portal tiene permisos para acceder a la clave almacenada en el almacén de claves, puede usar un enfoque alternativo para elegir la nueva clave o la nueva versión de la clave. Para ello, en Método de selección de claves, seleccione el botón de opción Seleccionar una clave.

Elija Seleccionar clave.

Suscripción se rellena automáticamente con el nombre de la suscripción en la que se va a crear el servidor. El almacén de claves que mantiene la clave de cifrado de datos debe existir en la misma suscripción que el servidor.

En Tipo de almacén de claves, seleccione el botón de opción correspondiente al tipo de almacén de claves en el que planea almacenar la clave de cifrado de datos. En este ejemplo, se elige Almacén de claves, pero la experiencia es similar si elige HSM administrado.

Expanda Almacén de claves (o HSM administrado, si seleccionó ese tipo de almacenamiento) y seleccione la instancia en la que existe la clave de cifrado de datos.

Nota:

Al expandir el cuadro desplegable, muestra No hay elementos disponibles. Tarda unos segundos hasta que se enumeran todas las instancias del almacén de claves que se implementan en la misma región que el servidor.

Expanda Clave y seleccione el nombre de la clave que desea usar para el cifrado de datos.

Si no ha seleccionado Usar versión menos clave, también debe seleccionar una versión específica de la clave. Para ello, expanda Versión y seleccione el identificador de la versión de la clave que desea usar para el cifrado de datos.

Elija Seleccionar.

Una vez satisfecho con los cambios realizados, seleccione Guardar.