Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Confidential Computing (ACC) permite a las organizaciones procesar y colaborar en datos confidenciales (como datos personales o información de salud protegida (PHI) con protección integrada contra el acceso no autorizado. Al proteger los datos que se usan a través de entornos de ejecución de confianza (TEE), ACC permite un análisis seguro en tiempo real y el aprendizaje automático colaborativo en los límites de la organización.

Los sectores con estrictos requisitos normativos, como finanzas, atención sanitaria y sector público, pueden migrar cargas de trabajo confidenciales de entornos locales a la nube con cambios mínimos de código y sin sacrificar el rendimiento mediante Máquinas virtuales (VM) confidenciales de Azure.

Arquitectura

Un **Entorno de ejecución de confianza (TEE)*- es una región de memoria aislada basada en hardware dentro de la CPU. Los datos procesados dentro del TEE están protegidos del acceso mediante el sistema operativo, el hipervisor u otras aplicaciones.

- El código se ejecuta en texto no cifrado dentro del TEE, pero permanece cifrado fuera del enclave.

- Los datos se cifran en reposo, en tránsito y en uso.

**AMD SEV-SNP (Virtualización segura de cifrado - Paginación anidada segura)*- proporciona cifrado de memoria completo y validación de integridad de memoria para evitar ataques como la reasignación y reproducción de memoria. Admite migraciones mediante lift-and-shift de aplicaciones existentes a Azure Confidential Computing sin necesidad de cambios en el código ni afectar al rendimiento.

Atestación remota

La atestación remota es el proceso de validar que un TEE es seguro y ejecuta código comprobado antes de concederle acceso a recursos confidenciales.

Flujo de atestación:

- El TEE envía un informe que incluye un hash criptográfico del código cargado y la configuración del entorno.

- El servicio de atestación (comprobador) valida:

- Integridad del certificado.

- El emisor es de confianza.

- El TEE no está en una lista de bloqueados.

- Si la validación se realiza correctamente, el comprobador emite un token de atestación.

- El TEE presenta el token al administrador de secretos.

- El administrador de secretos valida el token con la directiva antes de liberar los secretos.

Computación confidencial

Azure protege los datos en reposo y en tránsito. La computación confidencial agrega protección para los datos que se usan a través de TEE atestiguadas y respaldadas por hardware.

Confidential Computing Consortium (CCC) define la computación confidencial como:

Nota:

La computación confidencial protege los datos en uso mediante el cálculo en un entorno de ejecución de confianza (TEE) basado en hardware.

La computación confidencial proporciona:

- Raíz de confianza de hardware: ancla la seguridad TEE en el hardware de confianza del procesador.

- Atestación remota : comprueba la integridad de la carga de trabajo antes de permitir el acceso a los datos.

- Inicio seguro : garantiza que las máquinas virtuales comiencen con configuraciones y software comprobados.

- Aislamiento y cifrado de memoria: protege los datos en memoria del acceso no autorizado.

- Administración segura de claves: libera claves solo para comprobar entornos atestiguados.

Integración de la base de datos de Azure para PostgreSQL

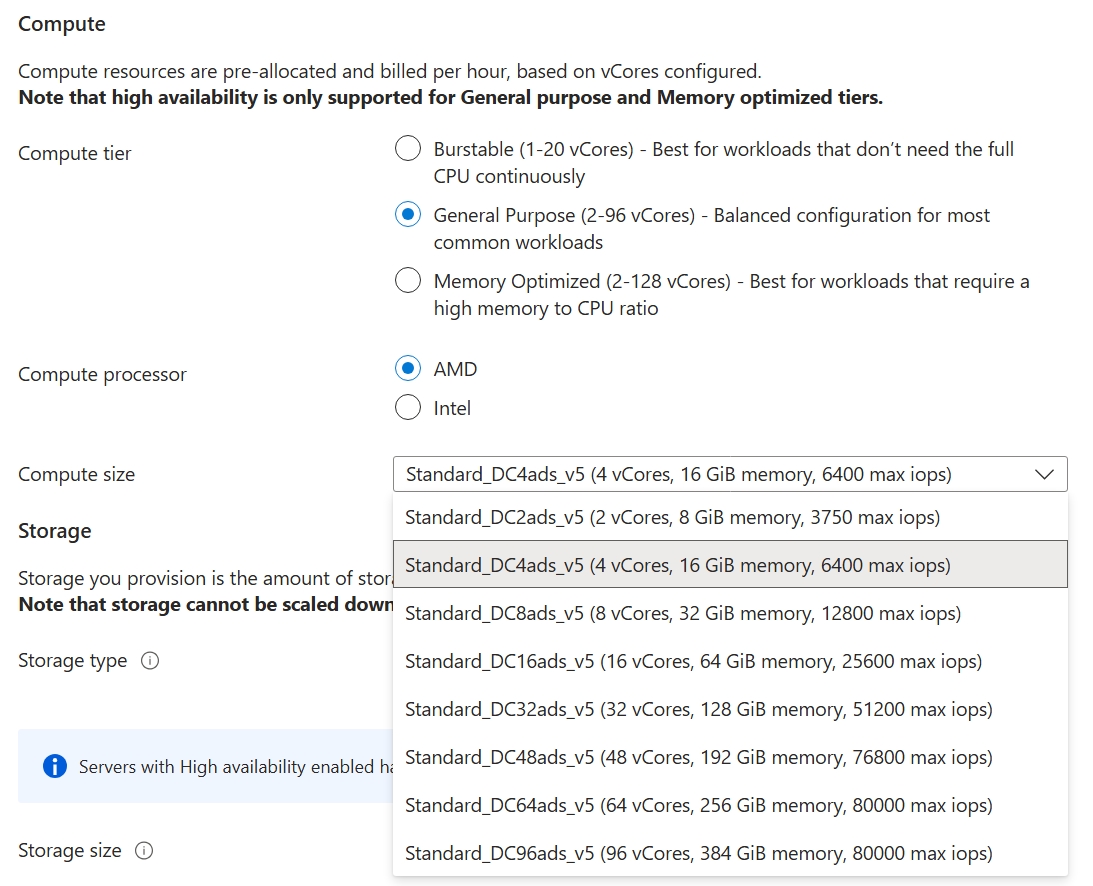

Azure Confidential Computing se admite en Azure Database for PostgreSQL. Habilite ACC seleccionando una SKU de máquina virtual confidencial admitida al crear un nuevo servidor.

Importante

Una vez creado el servidor, no puede cambiar entre opciones de proceso confidenciales y no confidenciales.

Puede implementar Azure Database for PostgreSQL con ACC mediante cualquier método compatible (por ejemplo, Azure Portal, cli de Azure, plantillas de ARM, Bicep, Terraform, Azure PowerShell, API REST, etc.).

SKU de ACC admitidas

Seleccione entre las siguientes SKU en función de los requisitos de proceso e E/S:

| **Nombre de SKU*- | **Núcleos virtuales*- | **Memoria (GiB)*- | **Número máximo de IOPS*- | **Ancho de banda máximo de E/S (MBps)*- |

|---|---|---|---|---|

| Standard_EC2ads_v5 | 2 | 16 | 3,750 | 48 |

| Standard_DC4ads_v5 | 4 | 16 | 6\.400 | 96 |

| Standard_DC8ads_v5 | 8 | 32 | 12.800 | 192 |

| Standard_DC16ads_v5 | 16 | 64 | 25.600 | 384 |

| Standard_DC32ads_v5 | 32 | 128 | 51 200 | 768 |

| Standard_DC48ads_v5 | 48 | 192 | 76 800 | 1,152 |

| Standard_DC64ads_v5 | 64 | 256 | 80 000 | 1,200 |

| Standard_DC96ads_v5 | 96 | 384 | 80 000 | 1,200 |

Precio

Para obtener la información más actualizada sobre precios, consulte Azure Database for PostgreSQL: precios de servidor flexible.

Azure Portal también muestra una estimación de los costos mensuales de una configuración de servidor, en función de las opciones seleccionadas.

Esa estimación se puede ver en toda la experiencia de creación del servidor, en la página nuevo servidor flexible de Azure Database for PostgreSQL:

También se puede ver para los servidores existentes si, en el menú de recursos de una instancia existente, en la sección Configuración, seleccione Proceso y almacenamiento:

Si no tiene una suscripción de Azure, puede usar la calculadora de precios de Azure para obtener un precio estimado. En el sitio web de la calculadora de precios de Azure, seleccione la categoría Bases de datos y luego Azure Database for PostgreSQL para agregar el servicio a su estimación y luego personalizar las opciones.

Contenido relacionado

- Azure confidential computing (Computación confidencial de Azure)

- Opciones de máquina virtual confidencial de Azure